Der definitive Leitfaden zur Attribute-Based Access Control (ABAC)

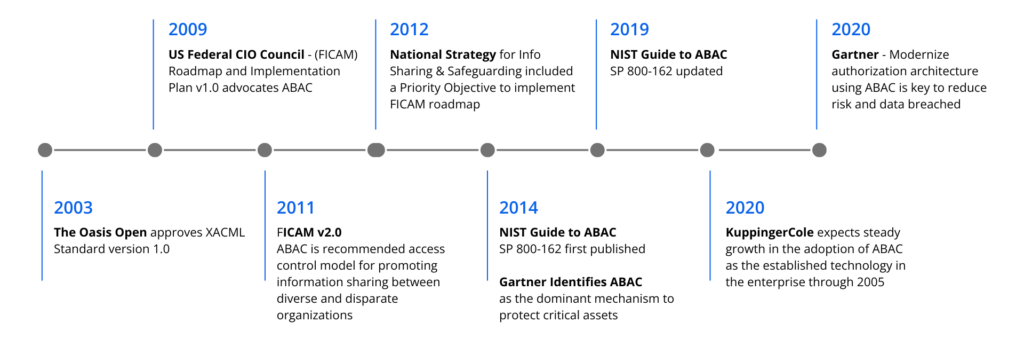

Attribute-Based Access Control (ABAC) hat sich als die Technologie der nächsten Generation für den sicheren Zugriff auf geschäftskritische Daten etabliert. Die Entwicklung der heutigen IT-Technologie, z.B. Cloud-Apps, Datensilos, Mobilgeräte, IoT und Big Data, hat Komplexität der heutigen IT-Landschaft erheblich angestiegen, die Grenzen der Role–Based Access Control (RBAC) aufgezeigt und lässt Unternehmen an der Datensicherheitsfront verwundbar zurück hat. Von vielen, einschließlich Gartner und NIST, wird ABAC nun als der dominierende Mechanismus für die Zukunft angesehen. Als Teil eines Konsortiums, das mit der Erstellung einer Referenzarchitektur für ABAC beauftragt wurde, wurde NextLabs vom National Institute of Standards and Technology (NIST) ausgewählt, um bei der Definition der Kernfunktionen und Vorteile von ABAC zu helfen.

Was ist ABAC?

Laut NIST ist ABAC definiert als “eine Zugriffskontrollmethode, bei der Anfragen von Subjekten zur Durchführung von Operationen an Objekten auf der Grundlage von zugewiesenen Attributen des Subjekts, zugewiesenen Attributen des Objekts, Umgebungsbedingungen und einem Satz von Richtlinien, die in Bezug auf diese Attribute und Bedingungen spezifiziert sind, gewährt oder verweigert werden”.

Die Attribute-Based Access Control (ABAC) ermöglicht den Zugriff auf Benutzer auf der Grundlage ihrer Person und nicht auf der Grundlage ihrer Tätigkeit, z. B. der Geschäftseinheit, in der sie arbeiten, und der Art ihrer Einstellung. Attribute ermöglichen eine einfachere Kontrollstruktur, da die Berechtigungen auf der Art des Benutzers, dem Standort, der Abteilung usw. basieren können, was die physischen Aspekte des Unternehmens widerspiegelt. Durch die Betrachtung der Attribute eines Benutzers – Informationen, die bereits bekannt und oft in einem HR-System gespeichert sind – ermöglicht ABAC eine einfachere Formulierung einer umfangreichen, komplexen Zugriffskontrollpolitik. Wenn beispielsweise eine Benutzerin namens Margret Smyth von der Marketingabteilung in die Geschäftsleitung befördert wird, werden ihre Zugriffsrechte aktualisiert, weil sich ihre geschäftlichen Attribute geändert haben, und nicht, weil sich jemand daran erinnert hat, dass sie Administratorrechte hatte und sich die Zeit genommen hat, irgendwo eine Konfigurationsdatei zu aktualisieren.

Die Vorteile von ABAC sind vielfältig und es gibt einige Anforderungen, die nur mit einem ABAC-Modell erfüllt werden können. Der wichtigste Vorteil ist die benutzerintuitive Natur von ABAC, die technische Berechtigungssätze hinter leicht verständlichen Benutzerprofilen verbirgt, die jeder mit der entsprechenden Berechtigung aktualisieren kann, in dem Wissen, dass der Benutzer den benötigten Zugriff hat, solange seine Attribute auf dem neuesten Stand sind. Ein weiterer Vorteil von ABAC ist die Flexibilität, die es bietet. Nahezu alles, was den Benutzer und das Unternehmen betrifft, kann dargestellt werden, so dass das Unternehmen aus der Sicht des Unternehmens und nicht aus der Sicht der IT denken kann. Welche Apps, auf welche Art von Daten die Benutzer zugreifen können, welche Transaktionen sie durchführen können und welche Operationen sie ausführen können, ändert sich automatisch auf der Grundlage dieser kontextbezogenen Faktoren. Der Nettoeffekt ist, dass Unternehmen, die ABAC nutzen, präzisere Entscheidungen auf der Grundlage von Echtzeit-Betriebsinformationen treffen können.

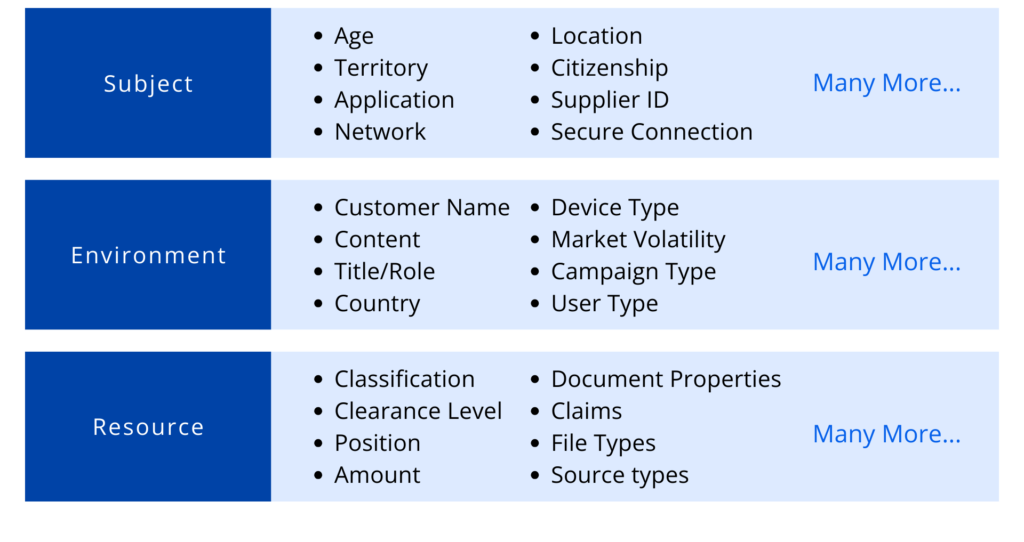

Mit ABAC kann beispielsweise der Zugriff auf geschäftskritische Daten anhand von Attributen oder Merkmalen des Benutzers, der Daten oder der Umgebung bestimmt werden, z.B. Gruppe, Abteilung, Mitarbeiterstatus, Staatsangehörigkeit, Position, Gerätetyp, IP-Adresse oder andere Faktoren, die sich auf das Ergebnis der Autorisierung auswirken könnten. Diese Attribute können aus Benutzeridentitäten, Apps und Systemressourcen, Umgebungsattributen, aber auch aus anderen Datenquellen wie IAM, ERP, PLM, Mitarbeiterinformationen aus einem internen HR-System oder Kundeninformationen aus Salesforce, Datenbanken, LDAP-Servern oder sogar von einem Geschäftspartner für föderierte Identitäten abgerufen werden.

ABAC kann in Verbindung mit der rollenbasierten Zugriffskontrolle (RBAC) verwendet werden, um die einfache Verwaltung von Richtlinien, für die RBAC bekannt ist, mit der flexiblen Spezifikation von Richtlinien und der dynamischen Entscheidungsfindung zu kombinieren, für die ABAC bekannt ist. Die Kombination von RBAC und ABAC in einer einzigen hybriden ABAC/RBAC (ARBAC)-Lösung kann eine zukunftssichere Identitäts- und Zugriffsmanagementlösung bieten, die in der Lage ist, Regeln auf der Grundlage von individuellen Profilen und Parametern der Geschäftsumgebung zu entwerfen und durchzusetzen. ARBAC kann beispielsweise eingesetzt werden, um eine obligatorische Zugriffskontrolle auf der Grundlage bestimmter Attribute durchzusetzen und gleichzeitig eine diskretionäre Zugriffskontrolle durch übergeordnete Rollen, die als “Arbeit-Funktionen” bekannt sind und auf der Grundlage der Beschäftigungsart des Benutzers profiliert werden, zu ermöglichen. Alternativ kann ARBAC auch zur Umsetzung des Konzepts der risikoadaptiven Zugangskontrolle eingesetzt werden, bei dem sich die Zugangsberechtigungen gegenseitig ausschließen, z. B. durch Regeln für die Aufgabentrennung.

Der hybride Ansatz von ARBAC ermöglicht es dem System, die IT- und die Unternehmensstruktur miteinander zu verbinden. Während der Basiszugriff automatisch gewährt wird, kann das Unternehmen bestimmten Benutzern über Rollen, die in die Unternehmensstruktur passen, zusätzlichen Zugriff gewähren. Indem Rollen attributabhängig gemacht werden, können für bestimmte Benutzer automatisch zusätzliche Beschränkungen eingerichtet werden, ohne dass zusätzliche Suchvorgänge oder Konfigurationen erforderlich sind, wodurch die Anzahl der zu verwaltenden Zugriffsprofile besser organisiert und reduziert wird. In einem größeren Unternehmen mit mehreren Geschäftsbereichen und multifunktionalen Mitarbeitern vereinfacht die Möglichkeit, den Zugriff durch Attribute zu steuern, den Prozess der Bestimmung des korrekten Zugriffs für Benutzer. Infolgedessen erleichtert eine hybride Struktur den Unternehmen die Entscheidungsfindung, wenn es darum geht, den Mitarbeitern Zugriff auf Benutzerkonten zu gewähren. Wenn dieser Ansatz mit einer passenden benutzerzentrierten Kontrollschnittstelle kombiniert wird, kann die IT-Abteilung endlich die Arbeit des Onboarding und Offboarding von Benutzern an die Entscheidungsträger im Unternehmen auslagern.

Es ist zu erwarten, dass sich ABAC im Laufe der Zeit als das Autorisierungsmodell der Wahl für Unternehmen durchsetzen wird. Eine Lösung, die die Lücke zwischen RBAC und ABAC schließen kann, ist daher wichtig – ein unverzichtbares, hochwertiges Software-Asset für intelligente Unternehmen! Lesen Sie diese Zusammenfassung, um zu erfahren, wie Sie eine erfolgreiche ABAC-Implementierung sicherstellen können.

ABAC- Anwendungsfälle

- Ein Ingenieur, der einem neuen Projekt zugewiesen wird, kann automatisch auf die Informationen des neuen Projekts zugreifen, nicht aber auf die des vorherigen Projekts.

- Ein Kundenbetreuer, der einem neuen Gebiet zugewiesen wird, kann automatisch Vorgänge zu Kunden und Produkten im neuen Gebiet anzeigen und durchführen, hat aber keinen Zugriff mehr auf Informationen aus dem alten Gebiet.

- Ein Finanzmanagerin kann nur dann Dokumente herunterladen, wenn sie sich in den USA befindet.

- Ein Personalleiter, der einer Ländergesellschaft oder einem Geschäftsbereich zugewiesen ist, kann nur auf die personenbezogenen Daten der Mitarbeiter der zugewiesenen Ländergesellschaft oder des Geschäftsbereichs zugreifen.

Die Macht der Attribute

Das Herzstück der ABAC-Technologie ist Dynamic Authorization. Bei der Dynamic Authorization handelt es sich um eine Technologie, bei der die Autorisierung und die Zugriffsrechte auf das Netzwerk, die Anwendungen, die Daten oder andere sensible Ressourcen eines Unternehmens dynamisch und in Echtzeit anhand von attributbasierten Regeln und Richtlinien erteilt werden.

Die Attribute, die zur Definition dieser Regeln und Richtlinien verwendet werden, können sich auf das Thema, die Umgebung oder sogar die Ressourcen beziehen, auf die zugegriffen wird. Sobald die spezifischen Regeln und Anforderungen erfüllt sind, kann der Benutzer auf die entsprechenden Daten zugreifen.

Unter ABAC können Zugriffsentscheidungen zwischen Anfragen durch einfache Änderung von Attributwerten geändert werden, ohne dass das Subjekt/Objekt-Beziehungen, die die zugrunde liegenden Regelsätze definieren, geändert werden müssen.

Wenn Sie mehr darüber erfahren möchten, wie Sie dynamischen Datenschutz mit ABAC ermöglichen, lesen Sie dieses Whitepaper.

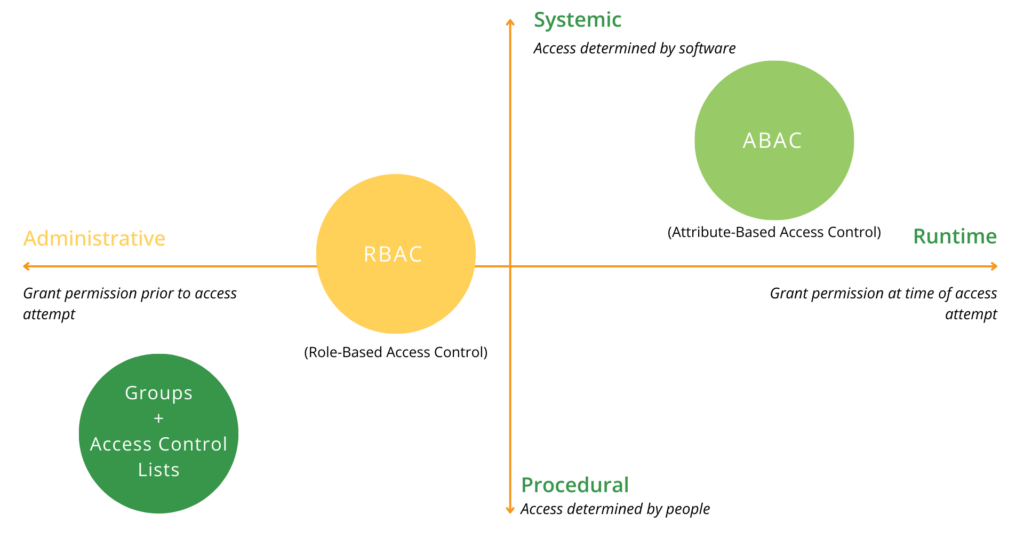

Der Übergang von RBAC zu ABAC

Die Role-Based Access Control (RBAC) wurde für eine einfachere Welt entwickelt. RBAC wurde 1992 vom NIST formalisiert und entwickelte sich schnell zum Standard für Unternehmen, die mehr als 500 Mitarbeiter verwalten. RBAC übertraf frühere Modelle und wurde größtenteils in Benutzerbereitstellungssystemen implementiert, um den Joiner/Mover/Leaver-Prozess zu rationalisieren, wodurch Unternehmen die Möglichkeit erhielten, die Zugriffskontrolle anhand der Rolle und nicht anhand der individuellen Benutzer-ID eines Mitarbeiters zu verwalten. RBAC gruppiert Benutzer und Berechtigungen und kann auf Geschäftsfunktionen oder Aktivitäten basieren (z. B. “Kreditorenbuchhalter” vs. “Daten in Finanzsystemen anzeigen”). Rollen können flach oder hierarchisch sein und sogar Vererbung beinhalten. Sie stellen im Wesentlichen eine zusätzliche Abstraktionsebene dar und fungieren als Sammlung von Berechtigungen oder Ansprüchen. Und jede Rolle kann einem oder Hunderten von Benutzern zugewiesen werden, was die Verwaltung erheblich vereinfacht.

Erweiterung von RBAC mit ABAC

ABAC ermöglicht es einem Unternehmen, bestehende Rollen durch Attribute und Richtlinien zu erweitern. Durch die Hinzufügung von Kontext können Autorisierungsentscheidungen nicht nur auf der Grundlage der Rolle eines Benutzers getroffen werden, sondern auch unter Berücksichtigung dessen, mit wem oder was dieser Benutzer in Beziehung steht, worauf dieser Benutzer Zugriff benötigt, woher dieser Benutzer Zugriff benötigt, wann dieser Benutzer Zugriff benötigt und wie dieser Benutzer auf die angeforderten Informationen zugreift. ABAC tut dies, indem es Richtlinien verwendet, die auf den einzelnen Attributen aufbauen und natürliche Sprache verwenden. Eine Richtlinie kann zum Beispiel wie folgt formuliert werden: “Ärzte können während der Arbeitszeit und von einem zugelassenen Gerät aus die Krankenakten aller Patienten in ihrer Abteilung einsehen und alle ihnen direkt zugewiesenen Patientendaten aktualisieren.” Durch die Erstellung einer leicht verständlichen Richtlinie mit dem Kontext eines Benutzers und dem, worauf er Zugriff haben soll, wird die Zugriffskontrolle wesentlich robuster. Durch diese Funktionalität wird der Anwendungsbereich von RBAC erheblich ausgeweitet. Wir brauchen nicht mehr Hunderte von überladenen Rollen, und die Administratoren können Abteilungen und andere Attribute hinzufügen, entfernen oder umorganisieren, ohne die Richtlinie neu schreiben zu müssen. Letztendlich bedeuten weniger Rollen eine einfachere Rollenverwaltung und ein leichteres Identitätsmanagement. Darüber hinaus ermöglicht ABAC die Durchführung von Geschäftsinitiativen, die zuvor mit RBAC allein nicht möglich waren.

Die Zukunft der Zugriffskontrolle ist ABAC

Traditionell basiert die Zugriffskontrolle auf der Identität eines Benutzers, der die Ausführung einer Fähigkeit zur Durchführung einer Operation (z. B. Lesen) an einem Objekt (z. B. einer Datei) beantragt, entweder direkt oder über vordefinierte Attributtypen wie Rollen oder Gruppen, die diesem Benutzer zugewiesen sind.

Unternehmen implementieren die Attribute-Based Access Control (ABAC), weil sie erkannt haben, dass herkömmliche Zugriffskontrollmethoden für die Herausforderungen des erweiterten Unternehmens nicht ausreichen, z. B. für die sichere Freigabe vertraulicher Informationen und die Einhaltung gesetzlicher Datenanforderungen. ABAC ermöglicht es Ihnen, die Kontrollen auf die Merkmale der Daten abzustimmen, die den Schutz rechtfertigen, z. B. die Art des Inhalts, das Projekt, die Sicherheitsfreigabe usw. Bei der ABAC werden auch Informationen über den Benutzer und die Umgebung berücksichtigt, einschließlich Standort, Position, Gerät und Netzwerk. Die Kontrollen können als einfache Versionen von Richtlinien für die gemeinsame Nutzung von Informationen erstellt werden. Einmal erstellt, kann eine einzige Richtlinie auf mehreren Systemen und Hunderten von Geräten eingesetzt werden. Im Gegensatz zu herkömmlichen Kontrollen, bei denen Berechtigungen statisch definiert werden müssen, bevor ein Zugriffsversuch erfolgt, werden ABAC-Regeln dynamisch anhand von Attributen bewertet, die zur Laufzeit bereitgestellt werden. Die Attribute können aus verschiedenen Quellen stammen – sogar aus Quellen außerhalb eines Unternehmens. Außerdem passt sich die Durchsetzung automatisch an die Risikostufen an. Wenn sich beispielsweise die Klassifizierung eines Dokuments oder die Teamzugehörigkeit eines Benutzers ändert, werden die Zugriffsrechte automatisch angepasst. Es ist nicht erforderlich, neue Rollen anzufordern oder Berechtigungen zu aktualisieren. neue Rollen anzufordern oder Berechtigungen zu aktualisieren.

Ein Beispiel für einen Zugriffskontrollrahmen, der die ABAC-Grundsätze anwendet, ist der XACML-Standard.

Was ist XACML?

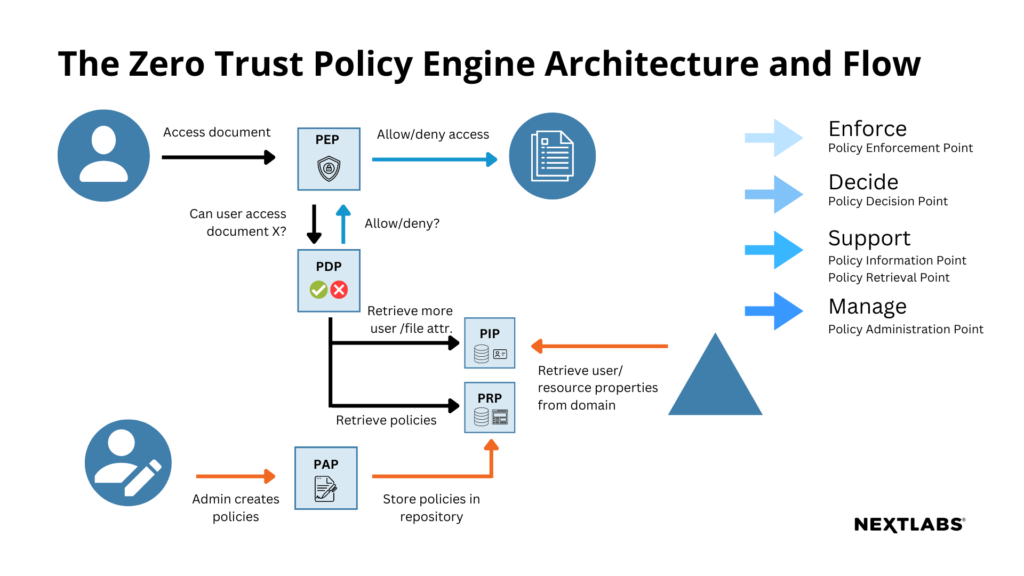

XACML ist ein OASIS OPEN-Standard. XACML steht für “eXtensible Access Control Markup Language”. Es handelt sich um eine XML-basierte Sprache, die speziell für die Attribute-Based Access Control (ABAC) entwickelt wurde. Der Standard definiert eine deklarative, feinkörnige, attributbasierte Sprache für Zugriffskontrollrichtlinien, eine Architektur und ein Verarbeitungsmodell, das beschreibt, wie Zugriffsanfragen gemäß den in den Richtlinien definierten Regeln zu bewerten sind.

Der NextLabs Ansatz

Das Herzstück des NextLabs-Portfolios ist die Control Center Policy Management-Plattform, die auf unserer patentierten attributgesteuerten 4GL-Richtlinien-Engine, der Dynamic Authorization, und der ABAC-Technologie basiert.

Bei der Dynamic Authorization handelt es sich um eine Technologie, bei der die Autorisierung und die Zugriffsrechte auf das Netzwerk, die Apps, die Daten oder andere sensible Ressourcen eines Unternehmens dynamisch und in Echtzeit mithilfe von attributbasierten Regeln und Richtlinien erteilt werden. Die Richtlinie wird durch eine kontextbezogene 4GL-Richtliniensprache unterstützt, die es Geschäftsanwendern ermöglicht, domänenspezifische Richtlinien in einfachem Englisch zu erstellen.

Das Control Center von NextLabs bietet Richtlinienmanagement, dynamische Richtlinienbewertung, Durchsetzungsdienste, Attributmanagement, Integrationspunkte, Prüfberichte und Automatisierungstools, mit denen Unternehmen identitätsbewusste, datenzentrierte ABAC- und Informationskontrollrichtlinien zentral verwalten, bereitstellen und durchsetzen können. Richtlinien werden zentral verwaltet und von der geschützten App entkoppelt/externalisiert, d. h. sie können ohne Codeänderungen oder Anwendungsausfallzeiten geändert werden. Dies erhöht die organisatorische Flexibilität und versetzt das Unternehmen in eine bessere Position, um auf sich ständig ändernde Geschäftsbedingungen und gesetzliche Vorschriften zu reagieren.

Die Lösung kann in die folgenden Control Center-Komponenten unterteilt werden:

- Verwaltung digitaler Richtlinien – Webbasierte GUI zur Digitalisierung von Anforderungen an die Informationskontrolle, die Einhaltung von Vorschriften und die Datensicherheit in Form von Richtlinien mit der Möglichkeit, den Lebenszyklus von Richtlinien zu verwalten und zu steuern.

- Zentrale Verwaltung mit delegierter Administration – Webbasierte zentrale Verwaltungskonsole zur Durchführung der meisten alltäglichen Verwaltungsaufgaben, einschließlich Benutzerverwaltung, Konfigurationsverwaltung, Serververwaltung und Richtlinienverwaltung. Das integrierte Modell der delegierten Verwaltung ermöglicht die Delegation von Eigentumsrechten und Verwaltungsaufgaben an einzelne Geschäftseinheiten, um die Zusammenarbeit und eine skalierbarere Richtliniendefinition und -verwaltung zu ermöglichen.

- Attributverwaltung – Fähigkeit zur Registrierung und Verwaltung von Attributen, zur regelmäßigen Synchronisierung vorhandener Attribute aus verschiedenen internen und externen Attributquellen mit dem Attributspeicher des Control Centers und zum dynamischen Abruf von Attributwerten aus beliebigen Quellen in Echtzeit über integrierte Konnektoren und APIs.

- Dynamische und Echtzeit-Policy-Evaluierung – Distributed Policy Engine zur dynamischen Evaluierung von Richtlinien zur Bestimmung des Datenzugriffs und der Berechtigung, unabhängig davon, wo sich die Daten befinden, unter Verwendung von Laufzeitattributen, die zur Laufzeit präsentiert werden. Die Policy Engine arbeitet im Offline-Modus und ist in verschiedenen Formfaktoren verfügbar: Server, Kunde, und Cloud.

- Identitäts– und datenzentrierte Durchsetzung – Automatisieren Sie identitäts- und datenzentrierte Informationskontrollen – unabhängig davon, ob sie benutzergesteuert, von Programm zu Programm, von Maschine zu Maschine oder API-gesteuert sind.

- Berichterstattung und Überwachung – Report Server und die webbasierte Reporter-Anwendung fassen Audit-Protokolle zusammen und bieten zentralisierte Berichte, Warnungen und Überwachung für risikoreiche Zugriffsaktivitäten über Anwendungen hinweg; dadurch wird ein einheitlicher Einblick in den Informationszugriff, die Nutzung und die Compliance-Risiken ermöglicht.

- ICENET fehlertolerante & sichere Kommunikation – Sichere und asynchrone Kommunikation zwischen Policy Server und Policy Engine für die Verteilung von Richtlinien und die Aggregation von Protokollen mit Offline-Unterstützung

- Software Development Kit (SDK) – Das SDK von NextLabs ermöglicht die Integration von benutzerdefinierten Anwendungen in die NextLabs-Plattform. Mit diesem SDK können Unternehmen Sicherheits-, Governance- und Compliance-Richtlinien für ihre benutzerdefinierten Anwendungen genauso durchsetzen wie für ihre Standardanwendungen, indem sie Control Center als zentrale Plattform zur Durchsetzung von Richtlinien nutzen.

NextLabs Control Center ist sowohl als SaaS- als auch als Unternehmenssoftware-Lizenz erhältlich. Control Center basiert auf einer Cloud-nativen Architektur und bietet alle Vorteile von Container-Infrastrukturen wie automatische Skalierung, Elastizität, Ausfallsicherheit, automatische Bereitstellung und nahtloses Upgrade.

Hochgradig skalierbare 4GL-basiert Policy Engine

NextLabs Policy Engine ist ein verteilter Policy Decision Point (PDP), der in einer privaten, öffentlichen oder hybriden Cloud-Architektur eingesetzt werden kann. Die hoch skalierbare Policy-Evaluierungs-Engine unterstützt die Offline-Evaluierung, den dynamischen Abruf von Attributen und die Zwischenspeicherung von Policy-Ergebnissen und -Attributen im Speicher für eine superschnelle Policy-Evaluierung.

NextLabs Policy Engine basiert auf einer XACML-basierten 4GL-Richtliniensprache namens ACPL mit einer webbasierten grafischen Benutzeroberfläche für die Entwicklung und Verwaltung von Richtlinien, die es auch technisch nicht versierten Anwendern leicht macht, Richtlinien in einer dem Englischen ähnlichen Syntax zu definieren, zu testen, einzusetzen und zu überprüfen. Damit entfällt ein großer Teil der Komplexität, die mit der Erstellung von Richtlinien in XML verbunden ist, die ein beträchtliches Maß an Programmierkenntnissen erfordert. In ACPL geschriebene Richtlinien sind einfach zu erlernen, zu verstehen, zu schreiben und zu pflegen. Das bedeutet, dass Geschäftsanwender selbständig Richtlinien erstellen und pflegen können, ohne einen technischen Experten hinzuziehen zu müssen.

Die Policy Engine von Control Center bietet ein flexibles Richtlinienkomponentenmodell, mit dem Richtlinienadministratoren wiederverwendbare Richtlinien und Richtlinienkomponenten definieren können, die von Geschäftsanwendern genutzt werden können, um Datensicherheits-, gesetzliche und geschäftliche Anforderungen in digitale Richtlinien umzusetzen. Jede Richtlinie besteht aus einer Reihe von vordefinierten Bausteinen, den so genannten Richtlinienkomponenten, die mit Operatoren und anderen logischen Einschränkungen verknüpft und dann durch kontextbezogene Bedingungen weiter verfeinert werden. Die Implementierung von Richtlinien beinhaltet:

- Erstellung eines Richtlinienmodells für Subjekte (Benutzer, Hosts, Anwendungen und beliebige), Ressourcen und Vorgänge

- Erstellen von wiederverwendbaren Richtlinienkomponenten

- Verwendung von Richtlinienkomponenten zur Erstellung von Richtlinien mit Policy UI

Das Richtlinienmodell bestimmt die Subjekttypen (Benutzer, Host und App) und Ressourcentypen (Transaktionen, Datensätze, Dokumente und andere Ressourcen), die von Richtlinien abgedeckt werden können. Richtlinienkomponenten stellen Kategorien oder Klassen von Entitäten dar, wie z. B. Benutzer, Ressourcen und Aktionen. Richtlinien verwenden Komponenten als Bausteine zur Darstellung von Regeln, die den Zugriff auf und die Nutzung von Informationen steuern.

Die webbasierte GUI für die Richtlinienerstellung – Policy Studio – bietet eine benutzerfreundliche Drag-and-Drop-Oberfläche, mit der sich wiederverwendbare Richtlinienkomponenten und komplexe Richtlinien schnell und einfach erstellen lassen. Es ermöglicht einem Richtlinienautor, wiederverwendbare Richtlinienkomponenten für die Verwendung in Richtlinien zu erstellen. Policy Studio bietet außerdem detaillierte Funktionen für die Richtlinienprüfung, den Versionsverlauf und die Berichterstellung, mit denen sich Änderungen an Richtlinien einfach überprüfen lassen.

Alle Richtlinien und Komponenten werden über ihren gesamten Lebenszyklus hinweg verwaltet – vom Entwurf über die Bereitstellung bis hin zur Deaktivierung oder Löschung. Die auf Attributen basierenden Funktionen zur Verwaltung des Lebenszyklus der Zugriffskontrolle stellen sicher, dass jede Richtlinie vor der Bereitstellung in Produktionssystemen validiert und genehmigt wird. Zu den weiteren Funktionen der Lebenszyklusverwaltung gehören delegierte Verwaltung, Versionierung, Genehmigungsworkflow und vollständige Prüfprotokolle.

Umfassende Unterstützung von COTS-Apps Out-Of-The-Box

NextLabs bietet die umfangreichste Unterstützung von Out-Of-The-Box (OOTB) Policy Enforcer (PEP) für COTS-Anwendungen, die sowohl strukturierte als auch unstrukturierte Datenumgebungen abdecken, um die Markteinführung zu beschleunigen und es Unternehmen zu ermöglichen, ihre Sicherheits- und Compliance-Ziele schnell zu erreichen.

Die OOTB Enforcer Suite von NextLabs schützt geschäftskritische Appsdaten sowohl auf der Anwendungs- als auch auf der Datenbankebene. Wenn Daten eine App in unstrukturierter Form (z. B. als Dateien) verlassen, klassifiziert und schützt NextLabs’ Rights Manager diese Dateien automatisch mit Digital Rights Management (SkyDRM).

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.