À quoi ressemblera la sécurité centrée sur les données au cours des 5 prochaines années

Selon le NIST Cybersecurity, la sécurité centrée sur les données est un défi important à relever au cours des cinq prochaines années avec une virtualisation accrue de la main-d’œuvre dans l’environnement post-COVID. Alors que le partage d’informations et la collaboration mondiale sont devenus la nouvelle norme pour les entreprises d’aujourd’hui, les défis visant à garantir la sécurité des données et la conformité à la réglementation prennent également de nouvelles formes et méritent d’être réexaminés. Le livre blanc de NextLabs « À quoi ressemblera la sécurité centrée sur les données au cours des 5 prochaines années » discute de la pertinence du concept de sécurité centrée sur les données, examine les domaines clés pour garantir la sécurité des données sur le lieu de travail et fournit des suggestions sur les meilleures solutions. les pratiques.

Sécurité des données et sécurité des données

Traditionnellement, la « sécurité des données » était axée sur la protection des actifs numériques contre les menaces potentielles et les accès non autorisés, en verrouillant les données pour empêcher leur partage. Cependant, cette approche est perçue comme restrictive dans l’environnement numérique actuel, hautement collaboratif.

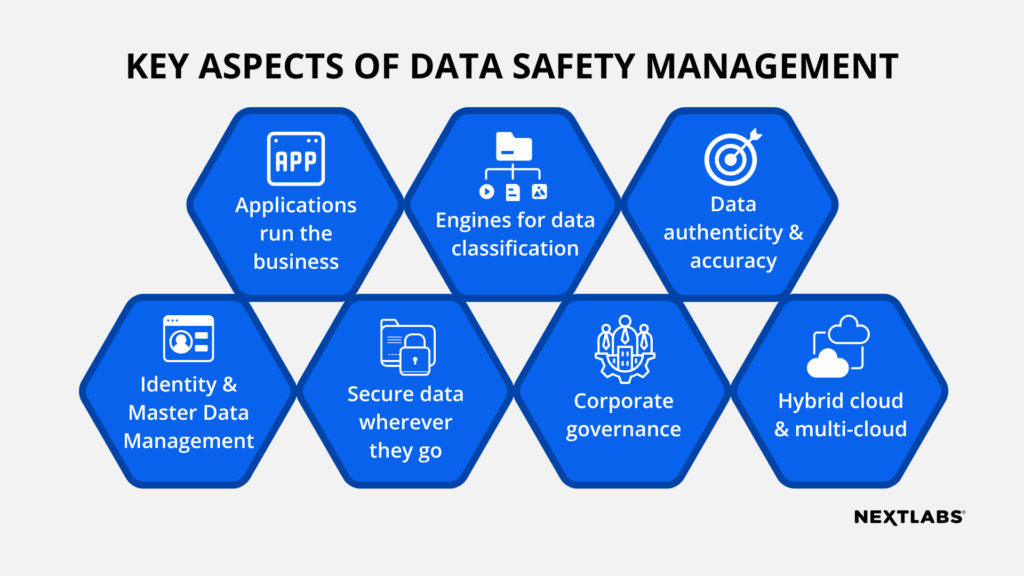

L’introduction de la « sécurité centrée sur les données » vise à concilier le besoin d’un partage sécurisé d’informations sans compromettre la protection en intégrant des contrôles préventifs dans les processus commerciaux clés. Des efforts doivent être déployés sous divers aspects pour garantir le succès d’un système de gestion de la sécurité des données. Voici quelques aspects clés:

Les applications dirigent l’entreprise: les applications sont profondément intégrées aux processus métiers clés et à la vie quotidienne. La plupart des données critiques pour l’entreprise sont générées et gérées par des applications telles que ERP, CRM et PLM. Comme ces applications contiennent des données structurées et non structurées qui circulent en interne et en externe, il est crucial de mettre en œuvre des contrôles appropriés pour protéger les données les plus sensibles et les plus précieuses à la source, ce qui s’étend à la protection des données qui circulent d’une application à une autre.

Les applications comme moteurs de classification des données: les applications génèrent 80 % des données critiques pour l’entreprise qui circulent dans des environnements non structurés. Les données et les applications étant profondément liées, la clé pour garantir la sécurité des données dans les applications est une compréhension approfondie de la structure et des types de données dans les applications. Sur cette base, il est crucial de concevoir un programme de sécurité solide utilisant un ensemble de politiques cohérentes et réutilisables.

Authenticité et exactitude des données: les données numériques sont considérées comme authentiques si elles s’avèrent intactes depuis leur création, ou si un objet numérique est ce qu’il prétend être. À l’ère de l’explosion des données, les institutions et les plateformes publiques accordent de plus en plus d’importance à l’exactitude et à l’authenticité des données. Garantir l’authenticité des données donne non seulement aux entreprises un avantage concurrentiel, mais favorise également un environnement de données publiques convivial. Les entreprises doivent prendre la responsabilité de protéger l’authenticité de leurs données en utilisant des outils d’enregistrement de données d’entreprise et en établissant des procédures standard de gestion des données.

Fondation pour la gestion des identités et des données de référence: La plupart des organisations disposent déjà d’un système de gestion des identités, qui fournit une grande quantité de métadonnées sur les utilisateurs. D’autre part, le système MDM fournit un ensemble cohérent et uniforme d’identifiants et d’attributs étendus qui décrivent les entités de l’entreprise, telles que les clients, les employés, les sites et les projets. Lorsqu’ils sont utilisés en collaboration, les systèmes de gestion des identités et des données de référence fournissent des données abondantes sur les utilisateurs et tous les autres attributs clés de l’entreprise, qui constituent une base solide pour une puissante plateforme de gestion des politiques.

Sécurisez les données partout où elles vont: Les données critiques pour l’entreprise sont souvent vulnérables aux violations de données et à une utilisation inappropriée, car l’accès aux données est faiblement protégé et permet une extraction et un partage incontrôlés des données. Il est impératif d’imposer des garanties et des contrôles de sécurité persistants sur les données, qu’elles se trouvent à l’intérieur ou à l’extérieur de l’application. SkyDRM offre une solution pour protéger systématiquement les données avec automatisation, quel que soit l’endroit où résident les données.

Gouvernance d’entreprise et responsabilité: alors que de plus en plus de réglementations et de directives industrielles concernant les problèmes de données et de confidentialité devraient émerger dans les années à venir, une gouvernance d’entreprise et une responsabilité efficaces deviennent de plus en plus importantes pour répondre aux exigences de conformité. Les organisations doivent surveiller les activités liées aux données et protéger les données partagées au cours de la collaboration afin de garantir la gouvernance et la responsabilité d’entreprise. Ainsi, prévenir la divulgation illicite et protéger le partage d’informations devrait être une priorité absolue pour garantir la sécurité des données.

Le cloud hybride et le multi-cloud comme nouvelle norme: à mesure que les applications migrent de plus en plus vers le cloud, la complexité des infrastructures informatiques et de la sécurité des entreprises, ainsi que les exigences de conformité, augmentent également considérablement. En réponse à cette tendance, les organisations démontrent leur engagement en faveur de l’innovation et adaptent leurs piles technologiques en adoptant largement des plateformes de cloud public comme AWS et Azure et en personnalisant les cloud privés au sein de ces plateformes. L’hybride et le multi-cloud occupent une place centrale, appelant à un modèle Zero Trust qui redirige l’attention de la sécurité du périmètre basée sur le réseau vers des modèles de sécurité axés sur les données qui protègent les données, applications, systèmes et réseaux sensibles de l’intérieur. Du point de vue de la sécurité des données, les organisations doivent standardiser la gestion de l’accès aux données sur différentes applications et plates-formes, tout en prenant en compte les diverses exigences de résidence des données, les mandats de conformité et les normes de sécurité auxquelles elles doivent adhérer.

Pour en savoir plus sur les tendances futures en matière de sécurité des données et les différents scénarios, téléchargez le livre blanc complet.

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.