Les organisations adoptent des principes de sécurité Zero Trust car les modèles de sécurité traditionnels qui reposent sur une approche basée sur le périmètre ne suffisent plus à se protéger contre la sophistication et la fréquence croissantes des cyberattaques. Le principe Zero Trust est conçu pour remédier aux limites des modèles de sécurité traditionnels en supposant que toutes les tentatives d’accès sont potentiellement malveillantes, même si elles proviennent du réseau de l’organisation. Voici les principaux facteurs qui incitent les organisations à adopter le Zero Trust:

- Protégez-vous contre les violations de données: les violations de données peuvent avoir des conséquences financières et de réputation importantes pour les organisations. Zero Trust contribue à réduire le risque de violation de données en limitant l’accès aux données sensibles et en surveillant en permanence toutes les tentatives d’accès à la recherche de signes d’activité suspecte.

- Accès sécurisé: La pandémie de COVID-19 a accéléré l’adoption du travail à distance, ce qui a augmenté la surface d’attaque des organisations. Zero Trust permet de sécuriser l’accès à distance en garantissant que tous les appareils et utilisateurs sont vérifiés et authentifiés avant de se voir accorder l’accès aux données ou à d’autres ressources.

- Conformité: de nombreux secteurs sont soumis à des exigences strictes de conformité réglementaire, telles que HIPAA, PCI DSS et GDPR. Zero Trust peut aider les organisations à répondre à ces exigences de conformité en garantissant que seuls les utilisateurs autorisés ont accès aux données sensibles.

- Prévention des mouvements latéraux: une fois qu’un cyberattaquant accède à un réseau, un système ou une application sécurisée, il peut se déplacer latéralement au sein de cette ressource pour trouver des données précieuses. Zero Trust peut aider à empêcher les mouvements latéraux en segmentant un réseau, un système, une application ou une base de données en zones plus petites et isolées et en limitant l’accès aux seuls utilisateurs et appareils autorisés.

- Paysage des menaces en évolution: les cybermenaces évoluent constamment et les modèles de sécurité traditionnels peuvent ne pas être en mesure de suivre les dernières menaces. Zero Trust est conçu pour être adaptatif et capable d’évoluer avec l’évolution du paysage des menaces, garantissant ainsi que les organisations sont mieux protégées contre les dernières menaces.

En adoptant Zero Trust, les organisations peuvent mieux protéger leurs systèmes, données et ressources contre les cybermenaces. Zero Trust aide les organisations à réduire leur surface d’attaque, à minimiser l’impact d’une violation et à améliorer leur posture de sécurité globale en vérifiant en permanence l’identité des utilisateurs et des appareils et en évaluant le profil de risque des demandes d’accès.

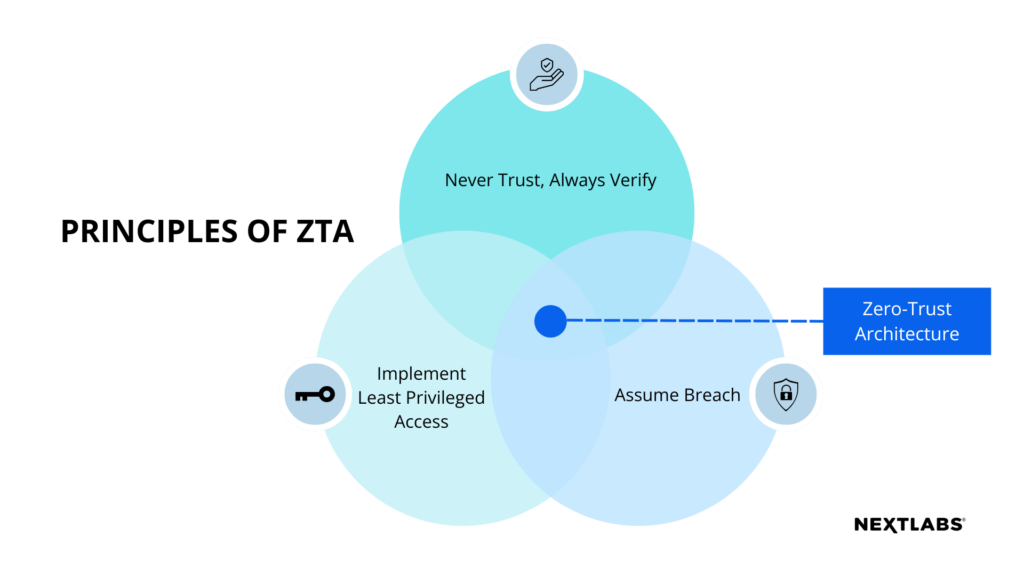

Principes de confiance zéro

Les principes Zero Trust sont un ensemble de concepts de sécurité qui visent à protéger les systèmes, les données et les ressources d’une organisation en supposant que toutes les tentatives d’accès sont potentiellement malveillantes, même si elles proviennent d’un réseau, d’une ressource ou d’une application sécurisée. Voici les principes clés du Zero Trust:

- Ne faites jamais confiance, vérifiez toujours: tous les utilisateurs, appareils et applications doivent être vérifiés et authentifiés avant de pouvoir accéder à des ressources.

- Accès au moindre privilège: l’accès doit être accordé sur la base du besoin de connaître, et les utilisateurs ne doivent bénéficier que du niveau d’accès minimum requis pour exercer leurs fonctions professionnelles.

- Supposer une violation: supposez qu’un attaquant a déjà compromis une ressource sécurisée et agit en conséquence pour limiter l’accès de l’attaquant et sa capacité à se déplacer latéralement au sein du réseau, du système, de l’application ou de la base de données.

- Micro-segmentation: segmentez les ressources en petites zones isolées pour limiter la propagation d’une violation et empêcher les attaquants de se déplacer latéralement.

- Surveillance continue: toutes les tentatives d’accès doivent être surveillées en permanence pour détecter tout signe de comportement suspect, et des mesures appropriées doivent être prises en réponse à toute activité suspecte.

- Conscience contextuelle: les politiques de sécurité et les contrôles d’accès doivent être basés sur une connaissance contextuelle, telle que le rôle de l’utilisateur, l’emplacement de l’appareil et la sensibilité des données consultées.

En suivant ces principes, les organisations peuvent mieux protéger leurs systèmes, données et ressources contre les cybermenaces. Les principes Zero Trust aident les organisations à réduire leur surface d’attaque, à minimiser l’impact d’une violation et à améliorer leur posture de sécurité globale en vérifiant en permanence l’identité des utilisateurs et des appareils et en évaluant le profil de risque des demandes d’accès.

Principes de sécurité centrés sur les données

Les principes de sécurité centrés sur les données sont un ensemble de principes axés sur la protection des données sensibles d’une organisation au niveau des données, plutôt que de simplement s’appuyer sur des mesures de sécurité traditionnelles basées sur le périmètre. Ces principes visent à garantir que les données sensibles de l’organisation sont sécurisées à tout moment, quel que soit leur emplacement ou la manière dont elles sont accessibles. Voici quelques-uns des principes clés de la sécurité centrée sur les données:

- Classification des données: toutes les données doivent être classées en fonction de leur sensibilité et l’accès doit être accordé selon le besoin de connaître.

- Cryptage persistant des données: les données sensibles doivent être cryptées à la fois en transit et stockées pour les protéger contre tout accès non autorisé.

- Obfuscation des données: les données sensibles doivent être masquées ou filtrées, ou remplacées par un jeton, qui peut être utilisé pour certains processus sans exposer les données sous-jacentes à un accès non autorisé.

- Ségrégation des données: les données doivent être segmentées aussi finement que possible, afin que l’accès aux données puisse être limité au minimum nécessaire pour chaque demande d’accès.

- Autorisation et droits aux données: les droits des utilisateurs aux données doivent être accordés sur la base du besoin de connaître et seulement après que l’identité de l’utilisateur et de l’appareil a été vérifiée et que le profil de risque de la demande d’accès a été évalué.

- Prévention contre la perte de données (DLP): des mesures doivent être prises pour éviter la perte de données, par exemple en empêchant la copie, l’impression ou l’envoi par courrier électronique non autorisé de données sensibles.

Les principes de sécurité centrés sur les données aident les organisations à mieux protéger leurs données sensibles en se concentrant sur la sécurisation des données elles-mêmes, plutôt que uniquement sur leur périmètre. En suivant ces principes, les organisations peuvent réduire leur surface d’attaque, minimiser l’impact d’une violation et améliorer leur posture de sécurité globale en vérifiant en permanence l’identité des utilisateurs et des appareils et en évaluant le profil de risque des demandes d’accès.

Appliquer les principes Zero Trust à la sécurité centrée sur les données

La sécurité Zero Trust et Data Centric peuvent être des approches complémentaires en matière de sécurité. Zero Trust peut aider à limiter l’accès aux données sensibles, tandis que la sécurité Data Centric peut aider à protéger les données elles-mêmes. En combinant les deux approches, les organisations peuvent créer une stratégie de sécurité complète qui fournit une protection à la fois au niveau du réseau et au niveau des données, contribuant ainsi à améliorer leur posture de sécurité globale.

Une approche de sécurité des données Zero Trust permet aux organisations d’effectuer les opérations suivantes.

- Mettez en œuvre le principe du moindre privilège et le besoin d’accès en définissant et en appliquant des politiques de sécurité qui fournissent un accès aux données et des autorisations précises pour permettre aux utilisateurs de visualiser et d’utiliser toutes les données auxquelles ils devraient pouvoir accéder et rien de plus.

- Séparez les données pour l’exportation et la conformité réglementaire en segmentant virtuellement les ressources partagées.

- Collaboration sécurisée avec protection persistante des données qui reste avec les données et les protège au repos dans les bases de données, lors de leur utilisation dans les applications et en déplacement lorsqu’elles sont partagées.

- Unifiez le contrôle d’accès avec le Attribute-Based Access Control (ABAC), en éliminant le besoin d’un grand nombre de groupes ou de rôles et en les remplaçant par un petit nombre de politiques dans lesquelles les attributs des utilisateurs, des données et de l’environnement sont évalués dynamiquement au moment de la demande d’accès.

- Externalisez la gestion des accès et éliminez les silos de sécurité afin que les politiques de sécurité soient appliquées de manière cohérente dans l’ensemble de l’organisation.

Avec Zero Trust Data Security, les organisations peuvent mieux protéger leurs données sensibles contre les cybermenaces et garantir que l’accès reste conforme aux politiques de sécurité. La combinaison des principes Zero Trust et Data-Centric Security aide les organisations à réduire leur surface d’attaque, à minimiser l’impact d’une violation et à améliorer leur posture de sécurité globale en vérifiant en permanence l’identité des utilisateurs et des appareils et en évaluant le profil de risque des demandes d’accès.

Cas d'utilisation de la solution de sécurité des données Zero Trust

Voici quelques-unes des applications métiers courantes de Zero Trust Data Security.

- Modernisation – Avec Zero Trust Data Security, les entreprises peuvent sécuriser leurs données pendant les projets de modernisation du système en fournissant une autorisation centralisée pour les applications existantes et nouvelles.

- Séparation des tâches (SoD) et conformité – Les entreprises mondiales doivent souvent se conformer à de nombreuses réglementations différentes et qui se chevauchent. Zero Trust Data Security permet aux organisations d’appliquer la séparation des tâches pour garantir l’absence de violation des réglementations applicables, notamment le GDPR, SOX, ITAR, FDA, etc., tout en automatisant les contrôles et le processus d’audit.

- Consolidation ERP – Les entreprises sont amenées à consolider plusieurs instances ERP existantes en une seule instance globale pour bénéficier de toutes les efficacités que cela apporte. Zero Trust Data Security permet aux organisations de protéger les données critiques tout en consolidant les ERP existants dans une seule instance mondiale.

- Fusions et acquisitions, coentreprises, cessions – Les entreprises en cours de fusion, d’acquisition, de cession ou de coentreprise peuvent protéger leurs données sensibles tout en intégrant de nouvelles activités ou en séparant les activités de leurs sociétés mères. Cela leur permet de se conformer aux accords de fusion et d’acquisition, de coentreprise ou de cession tout en bénéficiant d’une mise en œuvre plus rapide et en réduisant les risques de sécurité en séparant et en partitionnant les données sur les systèmes existants.

- Cybersécurité – Les menaces de cybersécurité évoluent constamment et les organisations doivent continuellement adapter leurs défenses pour contrer les dernières menaces. Zero Trust Data Security permet aux entreprises de réduire les risques de cybersécurité et de mettre en œuvre les meilleures pratiques définies dans le cadre de cybersécurité du NIST. Cela facilite la consolidation et la migration des données et des systèmes vers le cloud.

- Protection des secrets commerciaux – Les coûts sont élevés pour les entreprises lorsque des violations de données entraînent un accès non autorisé aux secrets commerciaux. Zero Trust Data Security garantit que seules les bonnes personnes ont accès aux bonnes données et réduit la menace de divulgation non autorisée due à des menaces internes ou externes.

- Automatisation – Les entreprises peuvent appliquer de manière plus cohérente la séparation des tâches et les politiques de contrôle interne tout en réduisant les coûts de mise en œuvre et de maintenance en automatisant les processus métier et les contrôles internes.

Suite de sécurité centrée sur les données Zero Trust de NextLabs

Les solutions Zero Trust Data Centric Security de NextLabs mettent en œuvre les principes de sécurité Zero Trust et Data Centric en utilisant l’autorisation dynamique et le Attribute-Based Access Control (ABAC), permettant aux organisations de déterminer le niveau d’accès à accorder en fonction d’attributs tels que l’identité de l’utilisateur et le type d’appareil , le lieu et l’heure de la journée. Cela offre aux organisations un moyen flexible et granulaire de protéger et de contrôler l’accès aux données sensibles.

Les solutions de NextLabs sont conçues pour fonctionner de manière transparente avec l’infrastructure de sécurité existante et sont compatibles avec un large éventail de plates-formes et d’applications, y compris les services basés sur le cloud et les systèmes existants. Cela permet aux organisations d’intégrer facilement les solutions NextLabs dans leur infrastructure de sécurité existante et de profiter des principes Zero Trust sans avoir à remplacer leurs systèmes existants.

Les principes de sécurité des données Zero Trust sont intégrés dans toutes les gammes de produits NextLabs, notamment:

- CloudAz une plateforme de politiques unifiées qui centralise l’administration et utilise le principe « ne jamais faire confiance, toujours vérifier », garantissant la protection des données à n’importe quel point d’accès.

- Data Access Enforcer (DAE) aide les entreprises à protéger l’accès aux données depuis n’importe où, en sécurisant l’accès et en protégeant les données critiques stockées dans les bases de données et les lacs de données.

- SkyDRM assure une protection persistante des fichiers et documents critiques afin de protéger les données échangées et dans leur stockage.

- Entitlement Management / Externalized Authorization Management qui peut être utilisé pour sécuriser les applications, appliquer des contrôles de sécurité des données et simplifier la gestion des rôles.

Pour plus d’informations sur NextLabs et Zero Trust, consultez notre page Technologie sur Zero Trust Architecture (ZTA).