À mesure que le monde devient de plus en plus interconnecté, les entreprises se retrouvent dans des chaînes d’approvisionnement de plus en plus distribuées et collaboratives. Les nombreux avantages de la flexibilité et de l’efficacité s’accompagnent de risques accrus à mesure que les entreprises abandonnent le contrôle des processus, des matériaux et de la propriété intellectuelle (PI). Alors que les risques liés aux processus et aux matériaux sont largement débattus, la question intangible mais complexe de la protection de la propriété intellectuelle gagne en importance stratégique et mérite davantage de débattue.

Le livre blanc de Nextlabs « Protection de la propriété intellectuelle » décrit certains des principaux défis liés à la protection de la propriété intellectuelle au sein de la chaîne d’approvisionnement collaborative, présente dix bonnes pratiques concrètes pour gérer ces risques et décrit la solution de NextLabs pour mettre en œuvre ces meilleures pratiques.

Les défis de la protection de la propriété intellectuelle

La chaîne d’approvisionnement mondialisée et la main-d’œuvre diversifiée permettent aux entreprises de divers secteurs de bénéficier d’une meilleure technologie et d’une meilleure efficacité de travail à moindre coût et plus de flexibilité. Divers secteurs partagent ces avantages, tels que la haute technologie, les biens d’équipement, l’aérospatiale et la défense, ainsi que la chimie, qui partagent également les défis de la protection de la propriété intellectuelle au sein des chaînes d’approvisionnement collaboratives, car la propriété intellectuelle peut être facilement transformée, dupliquée et partagée :

- Fabrication externalisée : les OEM partagent une grande quantité de données lorsqu’ils sous-traitent la fabrication de composants à des fabricants sous contrat. Les OEM doivent s’assurer de partager uniquement le niveau de propriété intellectuelle approprié avec les fabricants sous contrat, et les sous-traitants doivent s’assurer que la propriété intellectuelle est correctement protégée au sein de leurs organisations.

- Développement global de produits : lorsque les entreprises répartissent des éléments de développement de produits sur des sites internationaux, il est nécessaire de gérer les risques de conformité et d’information associés avec une complexité accrue pour gérer les différentes conformités réglementaires locales.

- Effectifs mobiles ou données mobiles : le travail à distance et hybride est largement bien accueilli car il offre une flexibilité et une productivité accrues, mais le flux de travail mobile entraîne également l’utilisation de l’IP de l’entreprise en déplacement, souvent sur des ordinateurs portables, des appareils mobiles ou des supports de stockage amovibles non protégés qui peuvent facilement être perdus ou volé.

- Technologies collaboratives : de nombreuses technologies collaboratives telles que le courrier électronique, la messagerie instantanée et les logiciels en tant que service (SaaS) n’ont pas de contrôles obligatoires sur les informations partagées en interne et en externe, ce qui rend floue la frontière entre la collaboration externe autorisée et la perte de données externes.

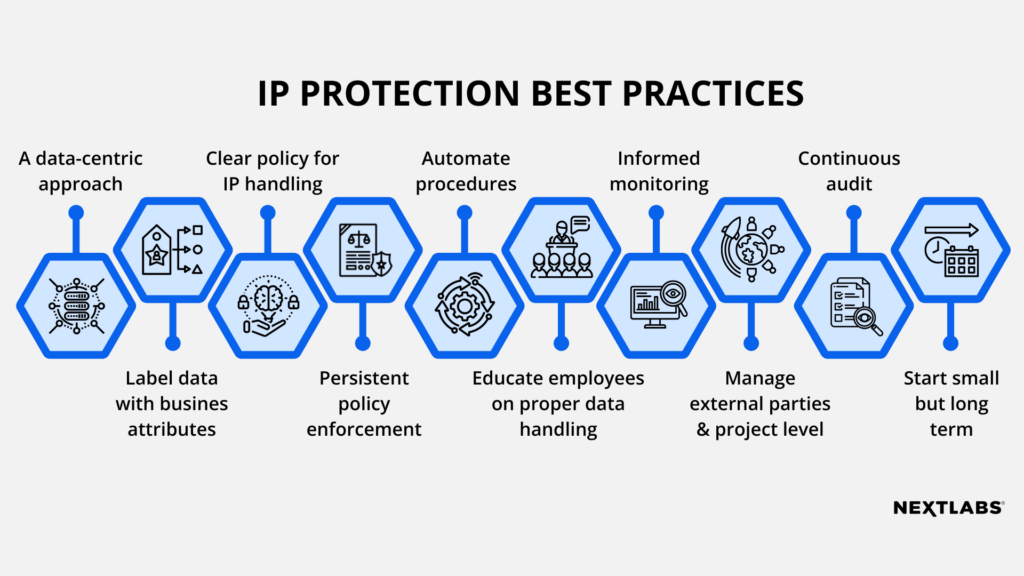

Meilleures pratiques en matière de protection de la propriété intellectuelle

Dans la chaîne d’approvisionnement collaborative, les organisations doivent adopter une approche de gestion des risques en matière de protection de la propriété intellectuelle : identifier les risques, s’attaquer d’abord aux plus importants, concevoir des contrôles (politiques et procédures) pour faire face à ces risques, mettre en œuvre et vérifier l’efficacité de ces contrôles, et répéter le cas échéant.

Tout au long de ce processus, il est essentiel d’adopter une approche centrée sur les données, car les données peuvent facilement être téléchargées, transformées, copiées et partagées. Ainsi, la protection doit couvrir les applications, les serveurs, les postes de travail et les canaux de communication.

Pour classer efficacement les données et gérer l’accès en conséquence, il est utile d’étiqueter les données avec des attributs commerciaux, tels que le type de date ou de document, le projet auquel ils sont destinés et l’organisation à laquelle ils appartiennent. Ces attributs métier changeraient rarement par rapport à la classification basée sur la sensibilité des données, qui est souvent non prescriptive et peut changer plusieurs fois au cours de son cycle de vie. Cela permet à la classification des données de rester relativement constante et simple à appliquer pour les utilisateurs finaux.

Sur la base de ces attributs, des politiques claires, simples et faciles à retenir doivent être établies pour garantir que la protection appropriée est appliquée à la propriété intellectuelle lors de sa création, de son stockage et de son partage. Ces politiques doivent être systématiquement appliquées avec des outils tels que les contrôles d’accès pour répondre aux besoins actuels et futurs de l’entreprise et être automatisées pour augmenter la productivité et garantir la conformité.

La protection de la propriété intellectuelle va au-delà de la transformation technique et nécessite une prise de conscience systématique au sein de l’organisation et de l’entreprise élargie. Il est crucial de former les employés à l’application des politiques et de garantir l’intégration de la protection de la propriété intellectuelle dans les flux de travail quotidiens. Il est tout aussi important de suivre et d’enregistrer le niveau de collaboration et de partage d’informations avec des partenaires externes pour avoir une visibilité sur l’accès, l’utilisation et le partage de la propriété intellectuelle sensible. Une fois les contrôles en place, les organisations doivent surveiller et analyser en permanence l’utilisation des données critiques, et auditer les mécanismes de contrôle pour réduire les risques de violations de données et de non-conformité réglementaire de manière rentable.

Solution pour la protection de la propriété intellectuelle dans la chaîne d'approvisionnement collaborative

NextLabs propose nombreux d’applications destinées aux équipementiers et aux fabricants sous contrat qui aident les entreprises à gérer les risques liés à la propriété intellectuelle. Chaque application fournit des contrôles prédéfinis (politiques et procédures) et des rapports d’audit qui peuvent être automatiquement appliqués par NextLabs Application Enforcer et NextLabs Data Protection as a Service (DPaaS). Les produits peuvent aider les entreprises qui cherchent une collaboration plus sûre au sein des chaînes d’approvisionnement mondiales dans les aspects suivants et bien plus encore :

- Classification et surveillance IP : les balises peuvent être automatiquement appliquées aux documents au fur et à mesure qu’ils sont créés, stockés ou partagés en fonction de l’identité, du contexte et du contenu. Surveillance de l’utilisation des données, audit des politiques et rapports analytiques automatiquement appliqués.

- Contrôle d’accès et de documents basé sur le projet : contrôlez l’accès à la propriété intellectuelle sur plusieurs applications ou systèmes en fonction des affectations de projet pour les employés, les partenaires de la chaîne d’approvisionnement et les clients. Un ensemble unique de politiques est utilisé pour gérer la manière dont les documents IP peuvent être utilisés, stockés, dupliqués et partagés afin d’éviter toute fuite de données vers des employés, sous-traitants, clients ou partenaires non autorisés.

- Liste blanche basée sur le contenu : avec la liste blanche des applications sensibles au contenu, une liste blanche d’outils approuvés peut être créée pour des classes spécifiques de données (basées sur des métadonnées, des balises ou une inspection de contenu) ou des utilisateurs. La liste blanche s’étend également aux périphériques amovibles tels que les supports USB, Firewire et CD/DVD amovibles avec des procédures automatisées de protection des données telles que le cryptage, la journalisation et les approbations du gestionnaire.

- Contrôles de distribution : les politiques globales garantissent que la propriété intellectuelle est partagée avec des partenaires ou des clients externes en utilisant le canal approprié avec le bon niveau de sécurité des données. Lorsqu’une erreur potentielle de transfert de fichiers est détectée, un flux de travail de correction intégré alerte les utilisateurs de l’éventuelle erreur de transfert et leur permet d’apporter des modifications au transfert, qui est enregistré à des fins d’audit.

- Gestion des données mobiles : lorsque des adresses IP sensibles sont téléchargées sur des ordinateurs portables ou sur un stockage amovible, des politiques peuvent être utilisées pour chiffrer automatiquement les fichiers.

- Endpoint Data Loss Prevention (DLP) : Endpoint DLP utilise des techniques d’analyse de contenu pour détecter les cas de fuite d’adresses IP sensibles via les ports et protocoles des points de terminaison dans le cloud et sur site.

Téléchargez le livre blanc pour en savoir plus sur les meilleures pratiques en matière de protection IP et les solutions proposées par les produits NextLabs.

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.