Daten sind einer der wichtigsten Vermögenswerte in heutigen Unternehmen. Wie im vorangegangenen Artikel erwähnt, ist die logische Datentrennung eine einfache Lösung für Unternehmen, die wertvolle Datenbestände schützen, Vorschriften einhalten und eine starke Sicherheitslage aufrechterhalten wollen. Unter logischer Datentrennung versteht man die Praxis der logischen Trennung von Daten auf der Grundlage spezifischer Kriterien, wie z. B. Sensibilität, Zugriffsanforderungen oder funktionale Anforderungen. Dazu gehört die Implementierung von Maßnahmen zur Kontrolle des Zugriffs, der Sichtbarkeit und der Sicherheit von Daten auf der Grundlage ihrer Klassifizierung, der Benutzerrollen oder anderer relevanter Faktoren. Lesen Sie diesen Blog, um mehr über die Datentrennung zu erfahren.

In diesem Teil des Artikels werden wir uns mit der Bedeutung der logischen Datentrennung in der heutigen datengesteuerten Welt befassen und erläutern, wie diese Praxis Unternehmen in die Lage versetzt, Daten effizient zu verwalten, die Data Governance zu verbessern und Vertrauen bei den Beteiligten aufzubauen.

Die Bedeutung der logischen Datentrennung für den Schutz von Daten

Unternehmen modernisieren ihre IT und setzen verstärkt neue Technologien wie Zusammenarbeit, Big Data und KI ein, indem sie die Cloud-Mentalität übernehmen, die Cybersicherheit stärken und gleichzeitig die Zusammenarbeit innerhalb und außerhalb des Unternehmens beschleunigen. Aus diesem Grund ist es für Unternehmen unerlässlich, ein Zero-Trust-Sicherheitsmodell einzuführen, um Netzwerk, Daten und Applikationen agil zu trennen und zu segmentieren.

Im Laufe des letzten Jahrzehnts haben intelligente Unternehmen erhebliche Investitionen getätigt, um zentrale Geschäftsanwendungen zu konsolidieren und Geschäftsprozesse im gesamten Unternehmen zu vereinheitlichen, um die Flexibilität und Effizienz des Unternehmens zu steigern. Durch die Standardisierung von Prozessen, die Konsolidierung von Systemen und die Förderung der Zusammenarbeit können sich Unternehmen schnell an Veränderungen anpassen, Abläufe optimieren und ein höheres Maß an Produktivität erreichen.

Infolgedessen ist die Zahl der Zugangspunkte und Benutzer, die Zugang zu den Daten benötigen, drastisch gestiegen. Dies führt dazu, dass viele Anwendungen und Systeme von menschlichen und nicht-menschlichen Nutzern gemeinsam genutzt werden, die nicht die gleiche Berechtigung für alle Daten haben, wodurch die Kontrolle des Zugangs und der Datensicherheit über Applikationen und Daten komplexer und kostspieliger wird. Dies gilt insbesondere dann, wenn verschiedene Teams oder Personen (sowohl Insider als auch Auftragnehmer) unterschiedliche Zuständigkeiten haben. Mit der logischen Datentrennung können Daten automatisch auf der Grundlage von Rollen oder Funktionen getrennt werden, wodurch eine Trennung der Aufgaben erzwungen wird. Diese Kontrolle erhöht den Schutz sensibler Daten und minimiert das Risiko unbefugter Handlungen.

Darüber hinaus hat Deloitte die zunehmende Bedeutung der logischen Trennung für Unternehmen festgestellt, die Joint Ventures und Fusionen und Übernahmen durchführen, und betont, dass die logische Trennung für IT-Führungskräfte oberste Priorität haben sollte, um alltägliche Aktivitäten zu ermöglichen und unbefugten Zugriff auf Daten zu verhindern. Unternehmen haben möglicherweise Systeme, die im Rahmen von Beziehungen wie Joint Ventures, Fusionen, Übernahmen und Veräußerungen von verschiedenen Einheiten gemeinsam genutzt werden. Umso wichtiger ist eine logische Datentrennung, um den Zugriff auf vertrauliche Daten (geschützte Informationen, Geschäftsgeheimnisse oder klassifizierte Daten) auf autorisierte Benutzer zu beschränken.

Laut der neusten Accenture-Studie zum Thema Compliance-Risiko – 2022 haben 95 % der Befragten eine Compliance-Kultur aufgebaut oder sind dabei, diese aufzubauen, um die Verantwortung im gesamten Unternehmen zu teilen. Es ist zu beobachten, dass die Compliance-Funktionen weltweit unter dem Druck einer raschen Umgestaltung und der Notwendigkeit stehen, eine immer umfangreichere Compliance-Agenda zu erfüllen. Die logische Trennung von Daten ist daher von entscheidender Bedeutung, um sicherzustellen, dass Zugriffskontrollen und Sicherheitsmaßnahmen zum Schutz sensibler Daten und zur Einhaltung von Vorschriften vorhanden sind. Dieser Ansatz hilft Unternehmen, die verschiedenen Datenschutzbestimmungen einzuhalten, wenn sie mit sensiblen oder regulierten Daten wie persönlich identifizierbaren Informationen (PII), Finanzdaten oder kontrollierten technischen Daten arbeiten.

Angesichts der zunehmenden Fernarbeit und des verstärkten Einsatzes von Cloud-basierten Technologien und Tools für die Zusammenarbeit ist es von entscheidender Bedeutung, neben der Netzwerktrennung auch eine robuste Lösung für die Datentrennung zu implementieren, um den Zugriff auf sensible Daten zu begrenzen, da die Auswirkungen eines unbefugten Datenzugriffs für das Unternehmen schädlich sein können.

Darüber hinaus ist die logische Datentrennung in einem geopolitischen Klima von Bedeutung, in dem Datenhoheit, nationale Sicherheitsbedenken und gesetzliche Anforderungen von Region zu Region variieren. Unternehmen müssen eine fein abgestufte Autorisierung innerhalb desselben Unternehmens ermöglichen, indem sie Sicherheitskontrollen auslagern und Zero-Trust-Zugriffsrichtlinien durchsetzen, um die Zugriffsrechte eines Benutzers zu bestimmen. Mit logischer Datentrennung können Unternehmen regionale Datenschutzgesetze einhalten, sensible Daten vor geopolitischen Risiken schützen und das Vertrauen von Kunden und Stakeholdern erhalten.

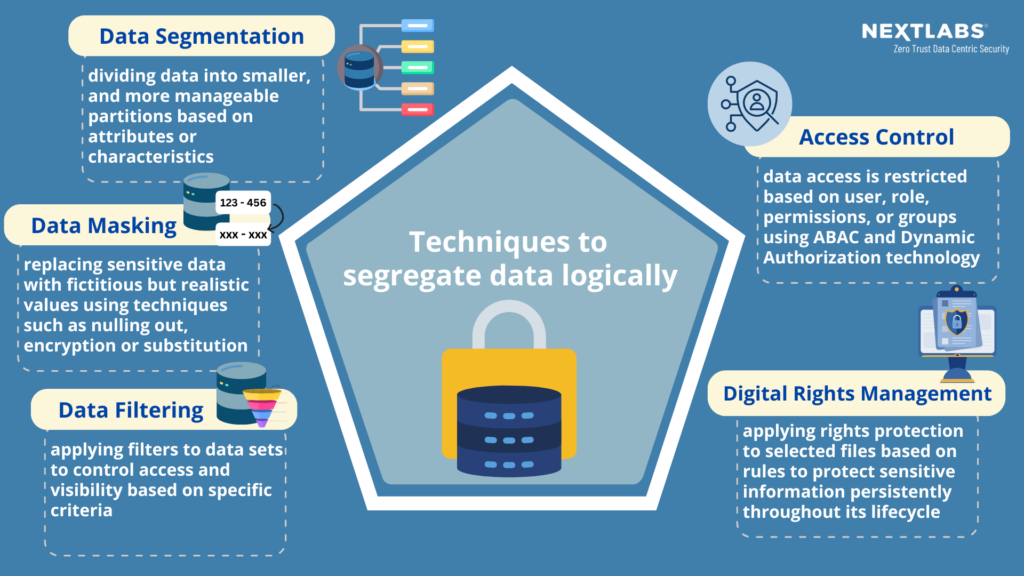

Techniken zur logischen Trennung von Daten

Die logische Datentrennung ist ein moderner Ansatz zur Verbesserung der Datenverwaltung, der Sicherheit und des Datenschutzes. Dabei werden fortschrittliche Technologien und Methoden wie Datenklassifizierung, Berechtigungen, fein abgestufte Zugriffskontrollen und digitale Rechteverwaltung angewandt, um sicherzustellen, dass die richtigen Daten mit dem richtigen Schutz an die richtigen Benutzer weitergegeben werden.

Es gibt mehrere Techniken und Strategien, die Sie zur logischen Trennung von Daten einsetzen können. Welche Technik Sie wählen, hängt von der Art der Daten und Ihren organisatorischen Anforderungen ab. Im Folgenden finden Sie einige häufig verwendete Techniken:

- Die Datensegmentierung ist eine Technik, mit der Daten logisch aufgeteilt werden können, indem sie anhand bestimmter Kriterien in kleinere und besser handhabbare Partitionen unterteilt werden. Die logische Unterteilung kann auf der Grundlage von Attributen oder Merkmalen wie Datentyp, Sensibilitätsstufe, Abteilungsgrenzen, geografischer Lage oder Zugriffsmustern erfolgen. Diese Segmentierung hilft bei der Durchsetzung der Datentrennung und ermöglicht eine detailliertere Zugriffskontrolle. ZTA betont einen datenzentrierten Sicherheitsansatz, der sich auf den Schutz der Daten selbst konzentriert, anstatt sich ausschließlich auf Netzwerk– oder Perimeterschutzmaßnahmen zu verlassen. Durch die Implementierung der Datensegmentierung auf der Grundlage der Zero Trust Architecture können Unternehmen eine strukturierte Methode zur Kategorisierung und Verwaltung von Daten auf der Grundlage ihrer Sensibilität anwenden und den Zugriff dynamisch auf der Grundlage von Richtlinien kontrollieren.

- Datenmaskierung ist eine weitere Möglichkeit für Unternehmen, Daten abzutrennen, indem sie sensible Daten durch fiktive, aber realistische Werte ersetzen, indem sie Techniken wie Auslöschung, Verschlüsselung oder Substitution anwenden. Mit diesen Techniken können Unternehmen sensible Daten schützen und gleichzeitig das Format und die Struktur beibehalten, die für Analysen oder Anwendungstests erforderlich sind. Datenmaskierung trägt zur Wahrung des Datenschutzes und der Datensicherheit bei und ermöglicht gleichzeitig den Zugriff auf nicht sensible oder anonymisierte Daten.

- Datenfilterung ist eine andere Technik zur logischen Trennung von Daten durch Anwendung von Filtern auf Datensätze, um den Zugriff und die Sichtbarkeit anhand bestimmter Kriterien zu kontrollieren. Die Datenfilterung kann auf der Anwendungs– und Datenzugriffsebene implementiert werden, um sicherzustellen, dass Benutzer nur auf Daten zugreifen können, für die sie berechtigt sind. Es gibt verschiedene Ansätze zum Filtern der Daten, z. B. Filterung auf Zeilenebene, Filterung auf Spaltenebene, attributbasierte Filterung, zeitbasierte Filterung, standortbasierte Filterung und benutzerdefinierte Filterregeln. Die Datenfilterung ermöglicht eine fein abgestufte Kontrolle der Datensichtbarkeit und des Datenzugriffs und stellt sicher, dass nur autorisierte Benutzer auf die Daten zugreifen können, während die logische Datentrennung beibehalten wird.

- Fein abgestufte Zugriffskontrolle ist ein Ansatz, der Attribute-Based Access Control (ABAC) verwendet, um sicherzustellen, dass Benutzer nur auf die Daten zugreifen können, für die sie berechtigt sind. Bei der Implementierung von ABAC wird der Datenzugriff durch Richtlinien eingeschränkt, die auf Identität, Rolle, Benutzerattributen und Metadaten basieren. Dies verbessert die logische Datentrennung, indem der Zugriff mit den geringsten Privilegien auf der Grundlage dynamischer und kontextbezogener Zugriffskontrollrichtlinien ermöglicht wird, um sicherzustellen, dass nur autorisierte Personen oder Systeme auf bestimmte Datensätze zugreifen können.

- Digital Rights Management (DRM) ist eine Technik, mit der Daten logisch getrennt werden können, indem ausgewählten Dateien auf der Grundlage von Richtlinien ein Rechte-Schutz zugewiesen wird, der einen dauerhaften Schutz sensibler Informationen im Ruhezustand, bei der Übertragung und während des gesamten Lebenszyklus gewährleistet. DRM hilft dabei, den unbefugten Zugriff zu verhindern, selbst wenn die Daten gefährdet oder fehlgeleitet sind. Setzen Sie richtlinienbasierte Autorisierung mit starken Verschlüsselungsalgorithmen und sicheren Schlüsselverwaltungspraktiken ein, um die Integrität und Vertraulichkeit der Daten zu gewährleisten.

Es gibt mehrere Techniken und Strategien, die Sie zur logischen Trennung von Daten einsetzen können. Welche Technik Sie wählen, hängt von der Art der Daten und Ihren organisatorischen Anforderungen ab. Im Folgenden finden Sie einige häufig verwendete Techniken:

Kurz gesagt: Datentrennung hilft, sensible Informationen zu schützen, Vorschriften einzuhalten, die Datenverwaltung zu verbessern und die Kontinuität wichtiger Geschäftsabläufe zu gewährleisten. Durch die Implementierung effektiver Datentrennungspraktiken auf der Grundlage der Zero-Trust-Prinzipien können Unternehmen eine effiziente Datenverwaltung erreichen, ihre Daten schützen, das Vertrauen der Stakeholder aufrechterhalten und die potenziellen negativen Folgen von Datenschutzverletzungen oder Nichteinhaltung von Vorschriften verringern.

Nachdem Sie nun die Vorteile und Techniken der logischen Datentrennung kennen, können Sie in diesem Whitepaper über dynamischen Datenschutz mit Attribute-Based Access Control (ABAC) mehr über einige technische Beispiele erfahren.

Weitere Artikel, Produkt-Updates und mehr finden Sie in der NextLabs-Community unter: Contact Us – NextLabs

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.