Was Sie über NIST CSF 2.0 wissen sollten: Fünf wichtige Erkenntnisse

Das CSF oder Cybersecurity Framework wurde vom National Institute of Standards and Technology (NIST) als Leitfaden entwickelt, um Unternehmen bei der Verwaltung und Minderung von Cybersicherheitsrisiken zu unterstützen. Die erste Version des CSF wurde 2014 auf Veranlassung eines Präsidialerlasses veröffentlicht. Sie enthält eine Reihe von Industriestandards und bewährten Verfahren, die Unternehmen dabei helfen sollen, Cybersicherheitsrisiken auf strukturierte Weise zu verwalten.

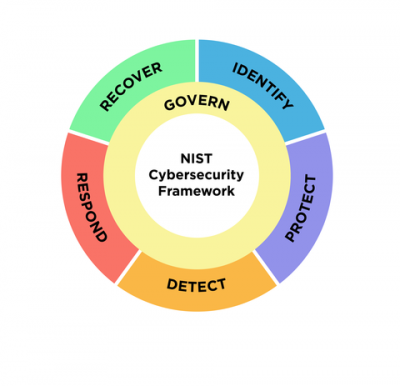

Die letzte Aktualisierung im Februar 2024 fügte dem Kernrahmen, der bereits Funktionen wie Identifizieren, Schützen, Erkennen, Reagieren und Wiederherstellen umfasste, die neue Funktion „Beherrschen“ hinzu und erweiterte damit den Anwendungsbereich und die Anwendbarkeit bei der Bewältigung sich entwickelnder Cybersicherheitsherausforderungen.

Lassen Sie uns die 5 wichtigsten Erkenntnisse aus diesem 32-seitigen Dokument aufschlüsseln:

1) Verwaltung

Der wichtigste Zusatz zum CSF, Verwaltung, bezieht sich auf die Festlegung, Kommunikation und Überwachung der Strategie, Erwartungen und Richtlinien der Organisation für das Management von Cybersicherheit-Risiken. Dazu gehören das Verständnis des organisatorischen Kontexts, die Festlegung der Cybersicherheitsstrategie und des Managements von Risiken in der Lieferkette, Rollen, Verantwortlichkeiten und Befugnisse, Richtlinien und die Überwachung der Cybersicherheitsstrategie.

Steuerung-Aktivitäten sind entscheidend für die Einbindung der Cybersicherheit in die umfassendere ERM-Strategie (Enterprise Risk Management) einer Organisation. Datenverwaltung ist Teil dieser Kategorie und bezieht sich auf eine Reihe von Qualitätskontrollprozessen, die Unternehmen bei der Verwaltung, Nutzung, Verbesserung, Pflege, Überwachung und dem Schutz von Daten unterstützen.

2) Richtlinie

Richtlinien sind eine zentrale Säule der Verwaltung – ein Unternehmen muss sicherstellen, dass seine Sicherheits- und Compliance-Richtlinien gründlich erstellt, zentral verwaltet und strikt durchgesetzt werden. Da sich die Cyberlandschaft zusammen mit den Aufgaben des Unternehmens und den technologischen Fortschritten ständig weiterentwickelt, ist es wichtig, die Richtlinien regelmäßig zu überprüfen und zu aktualisieren, um ihre Relevanz zu erhalten.

Im Kontext der Datensicherheit und -verwaltung können attributbasierte Richtlinien zentral verwaltet und durchgesetzt werden, um den Zugriff auf Daten auf der Grundlage von Kontextfaktoren wie der Rolle des Benutzers, dem Standort oder der Sensibilität der Daten automatisch zu erlauben oder zu verweigern.

3) Risiken in der Lieferkette

Das NIST hat einen zusätzlichen Schwerpunkt auf das Risikomanagement in der globalen Technologielieferkette gelegt, in der Zulieferer, Entwickler und Dienstleister über verschiedene Stufen hinweg zusammenarbeiten, von der Forschung und Entwicklung bis hin zur Bereitstellung von Produkten und Dienstleistungen. Angesichts der Komplexität und Verflechtung dieser Beziehungen ist ein effektives Risikomanagement in der Lieferkette (supply chain risk management, SCRM) für Unternehmen von entscheidender Bedeutung.

Durch den Einsatz des CSF können Unternehmen ihr Cybersicherheit-Risikomanagement verbessern und die Kommunikation mit den Beteiligten in diesen komplexen Lieferketten verbessern.

4) Aufkommende Technologierisiken

Angesichts des rasanten Wachstums neuer Technologien konzentriert sich das NIST nun darauf, wie Fortschritte wie künstliche Intelligenz (KI) neue Risiken mit sich bringen, zu denen auch Sicherheits- und Datenschutzprobleme gehören. Die Behandlung von KI-Risiken zusammen mit anderen Unternehmensrisiken wie Finanz-, Cybersicherheits-, Reputations- und Datenschutzrisiken ist für eine kohärente Managementstrategie entscheidend.

Das AI Risk Management Framework (RMF) Core mit seinen definierten Funktionen, Kategorien und Unterkategorien bietet einen Leitfaden für das effektive Management von AI-bezogenen Risiken. Dieses Rahmenwerk ist so konzipiert, dass es während des gesamten Lebenszyklus von KI-Systemen anwendbar ist, von der anfänglichen Konzeption und Entwicklung bis hin zur Einführung und laufenden Bewertung.

5) Anwendbar auf Organisationen jenseits kritischer Infrastrukturen

Das aktualisierte Cybersecurity Framework (CSF) des NIST hat seinen Anwendungsbereich erweitert, um ein breiteres Spektrum von Organisationen zu unterstützen, das über den ursprünglichen Fokus auf kritische Infrastrukturen hinausgeht. Dieses erweiterte Rahmenwerk trägt den unterschiedlichen Bedürfnissen und dem unterschiedlichen Erfahrungsstand von Organisationen im Bereich der Cybersicherheit Rechnung.

Um dieser Vielfalt gerecht zu werden, haben neue Anwender Zugang zu einer Reihe von Ressourcen, einschließlich Implementierungsbeispielen und Schnellstartanleitungen, die auf verschiedene Benutzergruppen zugeschnitten sind. Diese Ressourcen, die sich an Einrichtungen wie kleine Unternehmen, Risikomanager in Unternehmen und solche, die sich auf die Sicherung von Lieferketten konzentrieren, richten, bieten wertvolle Einblicke und Lernmöglichkeiten aus den Erfahrungen anderer Nutzer.

Schlussfolgerung

Zusammenfassend lässt sich sagen, dass das aktualisierte CSF 2.0 neue Schwerpunktbereiche einführt, von der Governance bis hin zu neuen technologischen Risiken. Für diejenigen, die tiefer in die Materie einsteigen wollen, insbesondere in effektive Datenverwaltungspraktiken, ist die Untersuchung von Techniken zur logischen Trennung von Daten von entscheidender Bedeutung. Verpassen Sie nicht, weitere Einblicke zu gewinnen – lesen Sie unseren ausführlichen Artikel über logische Datentrennung zur Stärkung der Datensicherheitsstrategien Ihres Unternehmens.

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.