Mit der zunehmenden Vernetzung der Welt finden sich die Unternehmen in zunehmend verteilten und kooperativen Lieferketten wieder. Die unzähligen Vorteile von Flexibilität und Effizienz gehen mit erhöhten Risiken einher, da Unternehmen die Kontrolle über Prozesse, Materialien und geistiges Eigentum (IP) aufgeben. Während die Risiken bei Prozessen und Materialien weithin diskutiert werden, gewinnt das immaterielle, aber komplizierte Thema des Schutzes von geistigem Eigentum an strategischer Bedeutung und verdient eine eingehendere Diskussion.

Das Nextlabs-Whitepaper Intellectual Property Protection [Schutz des geistigen Eigentums]“ beschreibt einige der wichtigsten Herausforderungen beim Schutz des geistigen Eigentums innerhalb der kollaborativen Lieferkette, skizziert zehn Best Practices aus der Praxis zur Bewältigung dieser Risiken und beschreibt die NextLabs-Lösung zur Umsetzung dieser Best Practices.

Herausforderungen beim Schutz des geistigen Eigentums

Eine globalisierte Lieferkette und eine diversifizierte Belegschaft ermöglichen es Unternehmen in verschiedenen Branchen, von besserer Technologie und Arbeitseffizienz bei geringeren Kosten und größerer Flexibilität zu profitieren. Verschiedene Branchen wie Hightech, Investitionsgüter, Luft- und Raumfahrt, Verteidigung und Chemie teilen diese Vorteile, aber auch die Herausforderungen des Schutzes des geistigen Eigentums innerhalb kooperativer Lieferketten, da geistiges Eigentum leicht umgewandelt, vervielfältigt und gemeinsam genutzt werden kann:

- Ausgelagerte Fertigung: OEMs geben eine große Menge an Daten weiter, wenn sie die Herstellung von Komponenten an Vertragshersteller auslagern. OEMs müssen sicherstellen, dass sie nur ein angemessenes Maß an geistigem Eigentum mit den Vertragsherstellern teilen, und die Vertragshersteller müssen sicherstellen, dass das geistige Eigentum in ihren Unternehmen angemessen geschützt ist.

- Globale Produktentwicklung: Wenn Unternehmen Komponenten der Produktentwicklung auf globale Standorte verteilen, müssen sie sich mit den damit verbundenen Risiken für die Einhaltung von Vorschriften und Informationen befassen, was die Verwaltung der verschiedenen lokalen Vorschriften komplexer macht.

- Mobile Arbeitskräfte oder mobile Daten: Fernarbeit und hybride Arbeitsformen werden allgemein begrüßt, da sie mehr Flexibilität und Produktivität bieten, aber der mobile Arbeitsablauf führt auch dazu, dass das geistige Eigentum des Unternehmens unterwegs ist, oft auf ungeschützten Laptops, mobilen Geräten oder Wechseldatenträgern, die leicht verloren gehen oder gestohlen werden können.

- Kollaborative Technologien: Bei vielen kollaborativen Technologien wie E-Mail, Instant Messaging und Software-as-a-Service (SaaS) fehlen obligatorische Kontrollen der intern und extern geteilten Informationen, so dass die Grenze zwischen autorisierter externer Zusammenarbeit und externem Datenverlust unklar ist.

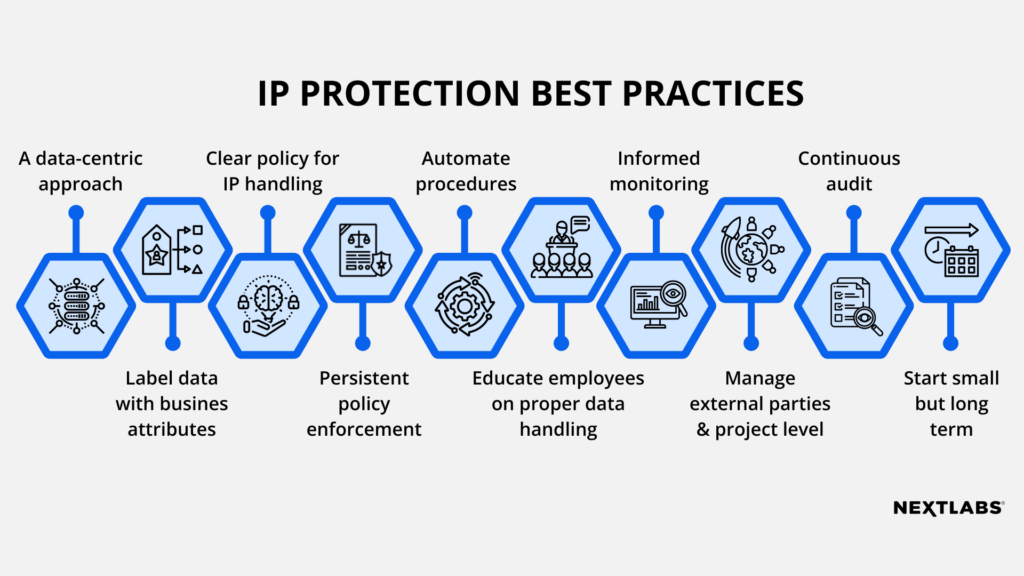

Bewährte Praktiken zum Schutz des geistigen Eigentums

In der kollaborativen Lieferkette müssen Unternehmen beim Schutz des geistigen Eigentums einen Risikomanagement-Ansatz verfolgen: Risiken identifizieren, die größten Risiken zuerst angehen, Kontrollen (Richtlinien und Verfahren) zur Bewältigung dieser Risiken entwickeln, die Wirksamkeit dieser Kontrollen umsetzen und überprüfen und bei Bedarf wiederholen.

Während dieses Prozesses ist es wichtig, einen datenzentrierten Ansatz zu verfolgen, da Daten leicht heruntergeladen, umgewandelt, kopiert und weitergegeben werden können. Daher muss der Schutz Anwendungen, Server, Desktops und Kommunikationskanäle umfassen.

Um Daten effizient zu klassifizieren und den Zugriff entsprechend zu verwalten, ist es hilfreich, Daten mit geschäftlichen Attributen zu versehen, wie z. B. der Art des Datums oder Dokuments, dem Projekt, für das es bestimmt ist, und der Organisation, zu der es gehört. Diese Geschäftsattribute ändern sich nur selten, im Gegensatz zur Klassifizierung auf der Grundlage der Datenempfindlichkeit, die oft nicht präskriptiv ist und sich im Laufe des Lebenszyklus mehrmals ändern kann. Dadurch bleibt die Datenklassifizierung relativ konstant und ist für die Endbenutzer einfach anzuwenden.

Auf der Grundlage dieser Attribute sollten klare, einfache und leicht zu merkende Richtlinien festgelegt werden, um sicherzustellen, dass IP bei der Erstellung, Speicherung und Weitergabe angemessen geschützt wird. Diese Richtlinien sollten mit Hilfe von Tools wie Zugriffskontrollen konsequent durchgesetzt werden, um den aktuellen und zukünftigen Anforderungen des Unternehmens gerecht zu werden, und sie sollten automatisiert werden, um die Produktivität zu steigern und die Einhaltung der Vorschriften zu gewährleisten.

Der Schutz des geistigen Eigentums geht über die technische Umsetzung hinaus und erfordert ein systematisches Bewusstsein innerhalb der Organisation und des erweiterten Unternehmens. Es ist von entscheidender Bedeutung, die Mitarbeiter über die Anwendung von Richtlinien aufzuklären und die Integration des Schutzes von geistigem Eigentum in die täglichen Arbeitsabläufe sicherzustellen. Ebenso wichtig ist es, den Umfang der Zusammenarbeit und des Informationsaustauschs mit externen Partnern zu verfolgen und aufzuzeichnen, um einen Überblick über den Zugang, die Nutzung und den Austausch von sensiblem geistigem Eigentum zu erhalten. Sobald die Kontrollen eingerichtet sind, sollten Unternehmen die Nutzung kritischer Daten kontinuierlich überwachen und analysieren und die Kontrollmechanismen überprüfen, um die Risiken von Datenschutzverletzungen und der Nichteinhaltung gesetzlicher Vorschriften auf kosteneffiziente Weise zu verringern.

Lösung für IP-Schutz in der kollaborativen Lieferkette

NextLabs bietet eine Reihe von Anwendungen sowohl für OEMs als auch für Auftragshersteller, die Unternehmen beim Management von IP-Risiken unterstützen. Jede Anwendung bietet vorgefertigte Kontrollen (Richtlinien und Verfahren) und Audit-Berichte, die von NextLabs Application Enforcer und NextLabs Data Protection as a Service (DPaaS) automatisch durchgesetzt werden können. Die Produkte können Unternehmen, die eine sicherere Zusammenarbeit innerhalb globaler Lieferketten anstreben, unter anderem in folgenden Bereichen unterstützen:

- IP-Klassifizierung und Überwachung: Dokumente können automatisch mit Tags versehen werden, wenn sie erstellt, gespeichert oder freigegeben werden, basierend auf Identität, Kontext und Inhalt. Automatisch durchgesetzte Überwachung der Datennutzung, Überprüfung der Richtlinien und analytische Berichte.

- Projektbasierte Zugriffs- und Dokumentenkontrolle: Steuern Sie den Zugriff auf IP über mehrere Anwendungen oder Systeme hinweg auf der Grundlage von Projektzuweisungen für Mitarbeiter, Partner in der Lieferkette und Kunden. Ein einziger Satz von Richtlinien wird verwendet, um zu verwalten, wie IP-Dokumente verwendet, gespeichert, dupliziert und gemeinsam genutzt werden können, um zu verhindern, dass Daten an nicht autorisierte Mitarbeiter, Auftragnehmer, Kunden oder Partner weitergegeben werden.

- Inhaltsbasiertes Whitelisting: Mit dem inhaltsbasierten Anwendungs-Whitelisting kann eine Whitelist zugelassener Tools für bestimmte Datenklassen (basierend auf Metadaten, Tags oder Inhaltsprüfung) oder Benutzer erstellt werden. Die Whitelist erstreckt sich auch auf Wechseldatenträger wie USB-, Firewire– und CD/DVD-Wechselmedien mit automatisierten Datenschutzverfahren wie Verschlüsselung, Protokollierung und Managerfreigaben.

- Verteilungskontrollen: Globale Richtlinien stellen sicher, dass IP mit externen Partnern oder Kunden über den richtigen Kanal mit dem richtigen Maß an Datensicherheit ausgetauscht wird. Wenn eine potenzielle Fehlleitung bei der Dateiübertragung erkannt wird, warnt ein integrierter Abhilfeworkflow die Benutzer vor der möglichen Fehlleitung und ermöglicht ihnen, Änderungen an der Übertragung vorzunehmen, die zu Prüfzwecken protokolliert wird.

- Verwaltung mobiler Daten: Wenn sensible IP-Daten auf Laptops oder Wechseldatenträger heruntergeladen werden, können Richtlinien verwendet werden, um die Dateien automatisch zu verschlüsseln.

- Endpunkt Data Loss Prevention (DLP): Endpunkt-DLP nutzt Techniken zur Inhaltsanalyse, um Fälle zu erkennen, in denen sensible IP über Endpunkt-Ports und -Protokolle in der Cloud und vor Ort durchsickert.

Laden Sie das Whitepaper herunter und erfahren Sie mehr über die besten Verfahren zum Schutz des geistigen Eigentums und die Lösungen, die NextLabs-Produkte bieten.

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.