Schutz von Daten bei Joint Ventures, Fusionen und Übernahmen, Veräußerungen und Sanktionen

Heutzutage sind Daten zu einem wertvollen Unternehmenswert von strategischer und funktionaler Bedeutung geworden. Die Suche nach einer zuverlässigen Methode zum Schutz von Daten ist für Unternehmen unerlässlich, insbesondere bei strukturellen Veränderungen, wenn sie am anfälligsten sind. Im Zuge von organisatorischen oder strukturellen Veränderungen wie Joint Ventures, Fusionen und Übernahmen, Veräußerungen und Sanktionen müssen Unternehmen nicht nur Vermögenswerte und Verbindlichkeiten, sondern auch digitale Plattformen, geistiges Eigentum und Kundendatenbanken ändern. Bestehende Sicherheitsmaßnahmen reichen trotz ihrer Robustheit möglicherweise nicht aus, um die drastischen Veränderungen abzudecken, und setzen Unternehmen schwerwiegenden Cybersicherheitsbedrohungen und Compliance-Risiken aus.

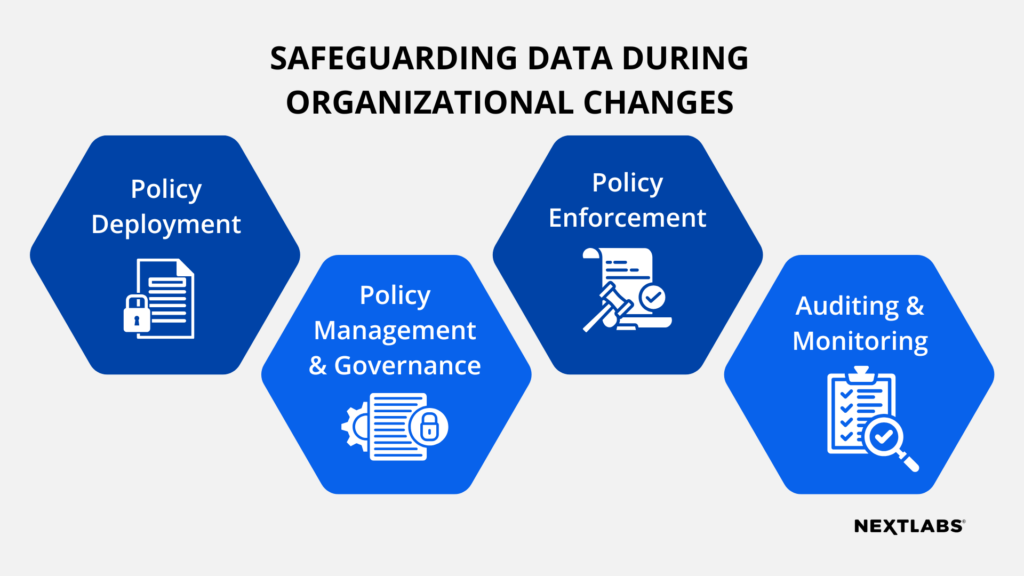

Der Schutz von Daten in der sensiblen Zeit der strukturellen Veränderungen verdient daher besondere Aufmerksamkeit und Diskussion. Das Whitepaper von NextLabs mit dem Titel „Safeguarding Data in Joint Ventures, Mergers & Acquisitions, Divestments, and Sanction“ analysiert die Herausforderungen für die Cybersicherheit und die besten Datensicherheitspraktiken für diese strukturellen Veränderungen, erklärt die vier Schlüsselsäulen für den Schutz von Daten und stellt den Ansatz von NextLabs vor, um die Anforderungen an den Schutz von Daten bei Änderungen der Organisationsstruktur zu erfüllen.

Nachfolgend finden Sie einen Überblick über das Papier. Für die vollständige Erklärung laden Sie bitte das Papier herunter.

Herausforderungen bei strukturellen Veränderungen

- Joint Ventures: Joint Ventures sind rechtliche Strukturen, die von zwei oder mehr Unternehmen gegründet werden, die materielle und/oder immaterielle Vermögenswerte einbringen, um eine Chance besser zu nutzen, als es jedes Unternehmen allein tun könnte. Bei solchen Kooperationen können die Mitarbeiter sowohl für das Joint Venture als auch für ihr Unternehmen außerhalb des Joint Ventures Verantwortung tragen. Da die Mitarbeiter zwischen den beiden Unternehmen wechseln, wird es immer komplizierter, aber auch wichtiger, die Grenzen zwischen gemeinsamen und vertraulichen Daten für die Unternehmen zu ziehen. In einem Joint Venture, das von Unternehmen A und B gegründet wurde, sollten beispielsweise die Mitarbeiter von Unternehmen A, die in dem Joint Venture arbeiten, Zugang zu gemeinsamen Informationen von Unternehmen B haben, während ihnen der Zugang zu vertraulichen Informationen von B untersagt ist. Daher muss sichergestellt werden, dass Unternehmensdaten selektiv mit dem Joint Venture geteilt werden und der Datenzugang im Joint Venture genau definiert ist.

- Veräußerungen: Veräußerungen stellen eine ähnliche Herausforderung dar wie Joint Ventures im Datenzugangsmanagement. Bei einer Ausgliederung wird ein einzelnes Unternehmen in zwei oder mehr Einheiten aufgeteilt, um einen Teil des Geschäfts zu verkaufen oder die ausgegliederte Einheit in die Lage zu versetzen, unabhängig zu arbeiten. Während alle Mitarbeiter und andere Vermögenswerte während des Veräußerungsprozesses aufgeteilt werden, ist es von entscheidender Bedeutung, die Vermögenswerte, Daten und Mitarbeiter sowohl der bald zu veräußernden Einheit als auch des verbleibenden Unternehmens zu definieren und logisch zu trennen. Die Durchführung einer logischen Trennung vor der physischen Trennung hilft Unternehmen, den Prozess effizienter und kostengünstiger zu durchlaufen und mehr Spielraum zu haben, um verbleibende Probleme vor der endgültigen Trennung zu identifizieren und zu lösen.

- Fusionen und Übernahmen: Fusionen und Übernahmen beziehen sich beide auf einen Prozess, bei dem das Eigentum an Unternehmen oder deren Betriebseinheiten auf andere Einheiten übertragen wird. Der Unterschied zwischen den beiden Begriffen besteht darin, dass sich eine Fusion auf die Konsolidierung von zwei Unternehmen zu einem Unternehmen bezieht, während eine Übernahme die Übernahme eines anderen Unternehmens bedeutet. Der Prozess ist zeitaufwändig und kompliziert, und im Falle der Datenintegration müssen bestehende Datenbanken möglicherweise manipuliert werden, um sie an das Format anzupassen, in dem sie zusammengeführt werden. Während dieses Prozesses muss besonders darauf geachtet werden, dass die Mitarbeiter in den Unternehmen beider Seiten den richtigen Zugang erhalten. Mit Hilfe von Richtlinien kann der Zugang und die Änderung von Daten eingeschränkt werden, indem beispielsweise nur eine Untergruppe von Mitarbeitern zur Änderung von Daten autorisiert wird oder Mitarbeitern, die die erforderliche Schulung absolviert haben, Zugang gewährt wird.

- Sanktionen: Sanktionen sind politische und wirtschaftliche Vorschriften, die den Handel mit Einrichtungen bestimmter Länder einschränken, wie z. B. die Erhöhung der Zölle für sanktionierte Länder, die Beschränkung der Ausfuhr bestimmter Waren aus einem Land und die Blockierung der Häfen der sanktionierten Länder. Unternehmen, die gegen diese Vorschriften verstoßen, ob absichtlich oder nicht, müssen mit hohen Strafen rechnen. Um Verstöße gegen Sanktionen zu verhindern und die Vorschriften einzuhalten, ist es von entscheidender Bedeutung, ein wirksames Data-Governance-Programm einzurichten, das die gemeinsame Nutzung oder Übertragung sensibler Daten im Zusammenhang mit Sanktionen durch Trennung und Zugriffsmanagement geschäftskritischer Daten verhindert.

Wie man Daten schützt

Bei den im vorangegangenen Abschnitt erörterten großen Veränderungen der Organisationsstruktur besteht eine gemeinsame Herausforderung darin, dass die Daten als Reaktion auf dynamische Umgebungen sowohl intern als auch extern geschützt werden müssen. Die Lösungen für diese Herausforderung sollten daher ebenfalls dynamisch und flexibel sein und sich an Veränderungen anpassen lassen. Die Automatisierung von Richtlinien zur dynamischen Kontrolle des Datenzugriffs durch Datentrenung, Zugriffsmanagement und Datenmaskierung wäre ein wichtiges Mittel zum Schutz von Daten. Ebenso wichtig ist eine benutzerfreundliche Schnittstelle, die keinen Code erfordert und es Dateneigentümern und Unternehmensverantwortlichen ermöglicht, Richtlinien direkt zu überwachen und zu verwalten, um auf aktuelle Änderungen zu reagieren. In dem Whitepaper werden vier Hauptpfeiler zur Erfüllung der Anforderungen an die Zugriffskontrolle, die gemeinsame Nutzung von Daten, den Datenfluss und die Zusammenführung von Systemen dargelegt.

- Richtlinienentwicklung: Die Entwicklung von Richtlinien ist ein grundlegender Schritt, um eine dynamische Antwort auf das sich verändernde Umfeld und das Dilemma der gemeinsamen Nutzung und des Schutzes von Mitarbeitern und Vermögenswerten des Unternehmens zu entwickeln. Ein geschäftsfreundliches System zur Verwaltung digitaler Richtlinien, das eine einfache und unkomplizierte Entwicklung von Richtlinien ermöglicht, sorgt dafür, dass diese stets auf dem neuesten Stand sind und die Sicherheit sensibler Informationen gewährleistet bleibt. Darüber hinaus wird durch die Verwendung einer Dynamic Authorization mit Attribute-Based Access Management (ABAC) der Zugriffsverwaltungsprozess weiter rationalisiert und die Benutzererfahrung vereinfacht. Einige wenige Richtlinienänderungen können Tausende von Rollenzuweisungen ersetzen, um eine Rollenexplosion zu verhindern, und die Automatisierung macht ein kompliziertes und teures Governance-Schema überflüssig.

- Richtlinienverwaltung und -kontrolle: Eine ordnungsgemäße Richtlinienverwaltung stellt sicher, dass die Daten kontinuierlich geschützt sind. Ein erfolgreiches Tool zur Tool zur Richtlinienverwaltung erleichtert die Richtlinienverwaltung, indem es ein ordnungsgemäßes Lebenszyklusmanagement von Richtlinien, eine delegierte Verwaltung und eine Aufgabentrennung gewährleistet. All diese Aspekte gewährleisten, dass nur autorisierte Benutzer Richtlinien ändern und erstellen können. So wird sichergestellt, dass Teams, die Änderungen an der Struktur ihres Unternehmens vornehmen, nur auf die Dateien zugreifen können, die sie auch sehen sollen.

- Durchsetzung von Richtlinien: Mit ABAC und dynamischer Autorisierung können Richtlinien zur Laufzeit durchgesetzt werden, um den unbefugten Zugriff auf sensible Daten zu verhindern und Compliance-Anforderungen zu erfüllen. Da jeder Zugriffsversuch auf der Grundlage von Attributen wie der Art der Daten, der Benutzeridentität, des Standorts und der autorisierten Aktionen bewertet wird, können Unternehmen präzise Entscheidungen auf der Grundlage von Echtzeitinformationen treffen. Durch den Einsatz von Datenmaskierung auf Feldebene und Datentrennung auf Datensatzebene können Richtlinien automatisiert werden, so dass sie sich nahtlos in Benutzerabläufe und Geschäftsprozesse einfügen.

- Rechnungsprüfung und Überwachung: Der Prüfungs- und Überwachungsprozess ist ein wesentliches Kontrollinstrument zur Aufdeckung, Verhinderung und Abschreckung von Unregelmäßigkeiten in einer Organisation. Sie sind wichtige Elemente zur Gewährleistung der Einhaltung von Vorschriften, da sie die Angemessenheit und Produktivität der internen Risikokontrollen bewerten. Verschiedene Datenschutzvorschriften verlangen von Unternehmen, dass sie eine Vielzahl von Informationen, wie z. B. den Standort von Daten, die Nutzung von Informationen und Zugriffsanfragen, verfolgen. Da manuelle Eingriffe teuer und fehleranfällig sind, ist es optimal, den Prozess zu automatisieren und zu rationalisieren, was nicht nur den Prozess vereinfacht und fehlerfreie Berichte erzeugt, sondern auch systematische Analysen für den Verwaltungsprozess liefert.

NextLabs Lösung

Um den Anforderungen von Unternehmen gerecht zu werden, die vor größeren organisatorischen Veränderungen stehen, integriert NextLabs Dynamic Authorization und ABAC in seine Data Access Security– und Application Enforcer-Produktfamilien, um eine feinkörnige Datensicherheitskontrolle zu ermöglichen. Mit einem mehrschichtigen Ansatz hilft NextLabs Unternehmen, die Herausforderungen des Datenschutzes zu bewältigen und die Vorschriften durch dynamische Datenmaskierung und -trennung sowie Zugriffskontrolle in einem rationalisierten und automatisierten Prozess einzuhalten.

Erfahren Sie mehr über NextLabs Zero Trust Data-Security Suite.

Um die vollständige Erklärung zu lesen, einschließlich weiterer Anwendungsfälle und des NextLabs-Ansatzes, laden Sie bitte das Whitepaper herunter.

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.