Le guide final du contrôle d'accès basé sur les attributs (ABAC), le contexte dynamique des utilisateurs et de la donnée

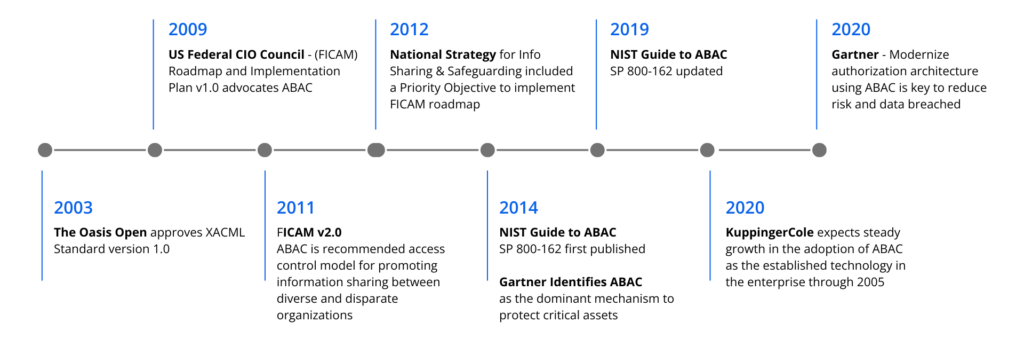

Le contrôle d’accès basé sur les attributs (ABAC) est devenu la technologie de nouvelle génération pour un accès sécurisé aux données critiques de l’entreprise. Les complexités du paysage informatique actuel – pensez aux applications cloud, aux silos de données, au mobile, à l’IoT, au Big Data – ont mis en évidence les limites des solutions de contrôle d’accès basé sur les rôles (RBAC), laissant les organisations vulnérables sur le front de la sécurité des données. Beaucoup, notamment Gartner et NIST, considèrent désormais l’ABAC comme le mécanisme dominant pour l’avenir. Dans le cadre d’un consortium chargé de créer une architecture de référence pour ABAC, NextLabs a été sélectionné par le National Institute of Standards and Technology (NIST) pour aider à définir les principales capacités et avantages d’ABAC.

Qu’est-ce que l’ABAC ?

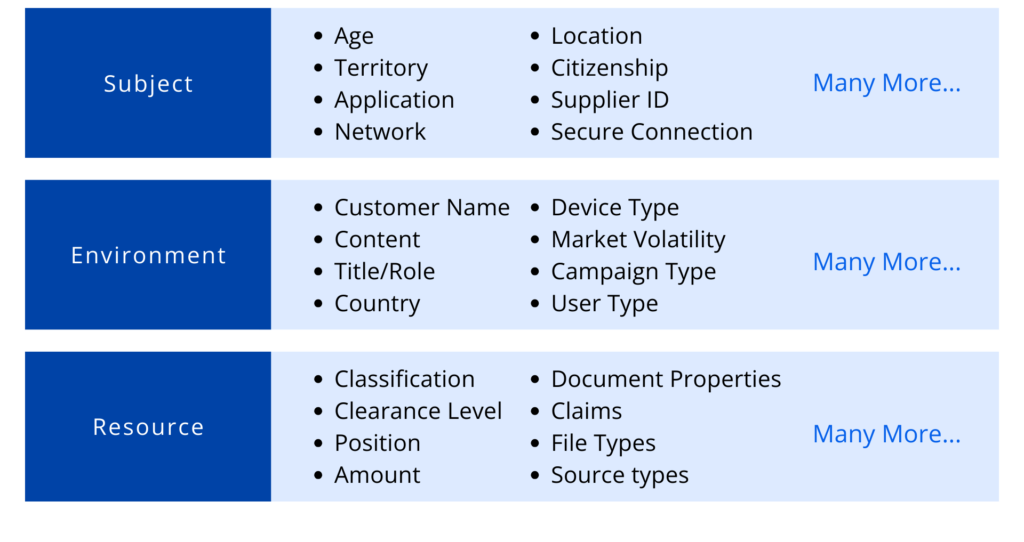

Selon le NIST, ABAC est défini comme « une méthode de contrôle d’accès dans laquelle les demandes d’un sujet pour effectuer des opérations sur des objets sont accordées ou refusées en fonction des attributs attribués au sujet, des attributs attribués à l’objet, des conditions d’environnement et d’un ensemble de politiques spécifiées ».

Le contrôle d’accès basé sur les attributs (ABAC) permet d’accéder aux utilisateurs en fonction de qui ils sont plutôt que de ce qu’ils font : par exemple, l’unité commerciale dans laquelle ils travaillent et la manière dont ils ont été embauchés. Les attributs permettent une structure de contrôle plus simple, car les autorisations peuvent être basées sur le type, l’emplacement, le service, etc. de l’utilisateur, reflétant les aspects physiques de l’entreprise. En s’intéressant aux attributs d’un utilisateur, informations déjà connues et souvent stockées dans un système RH, ABAC permet d’exprimer plus simplement une politique de contrôle d’accès riche et complexe. Par exemple, si un utilisateur nommé Margret Smyth est promu du marketing à la direction, ses autorisations d’accès seront mises à jour parce que ses attributs professionnels ont changé, et non parce que quelqu’un s’est souvenu qu’elle disposait d’autorisations d’administrateur et a pris le temps de mettre à jour un fichier de configuration quelque part.

Les avantages de l’ABAC sont nombreux et certaines exigences ne peuvent être satisfaites qu’à l’aide d’un modèle ABAC. L’avantage le plus important est la nature intuitive d’ABAC pour l’utilisateur, qui cache des ensembles d’autorisations techniques derrière des profils utilisateur faciles à comprendre que toute personne autorisée peut mettre à jour, sachant que l’utilisateur aura l’accès dont il a besoin tant que ses attributs sont à jour. L’autre avantage d’ABAC est la flexibilité qu’il offre ; presque tout ce qui concerne l’utilisateur et l’entreprise peut être représenté, ce qui permet à l’entreprise de penser de manière commerciale et non informatique. Les applications, le type de données auxquelles les utilisateurs peuvent accéder, les transactions qu’ils peuvent soumettre et les opérations qu’ils peuvent effectuer changent automatiquement en fonction de ces facteurs contextuels. L’effet net est que les organisations utilisant ABAC peuvent prendre des décisions plus concises basées sur des informations opérationnelles en temps réel.

Par exemple, grâce à ABAC, l’accès aux données critiques pour l’entreprise peut être déterminé par des attributs ou des caractéristiques de l’utilisateur, des données ou de l’environnement, tels que le groupe, le service, le statut de l’employé, la citoyenneté, le poste, le type d’appareil, l’adresse IP ou tout autre facteur susceptible d’affecter le résultat de l’autorisation. Ces attributs peuvent provenir d’identités utilisateur, d’applications et de ressources système, d’attributs environnementaux, ils peuvent également être récupérés à partir de toute autre source de données, telle que IAM, ERP, PLM, des informations sur les employés d’un système RH interne ou des informations client de Salesforce, bases de données, serveurs LDAP, ou même auprès d’un partenaire commercial pour les identités fédérées.

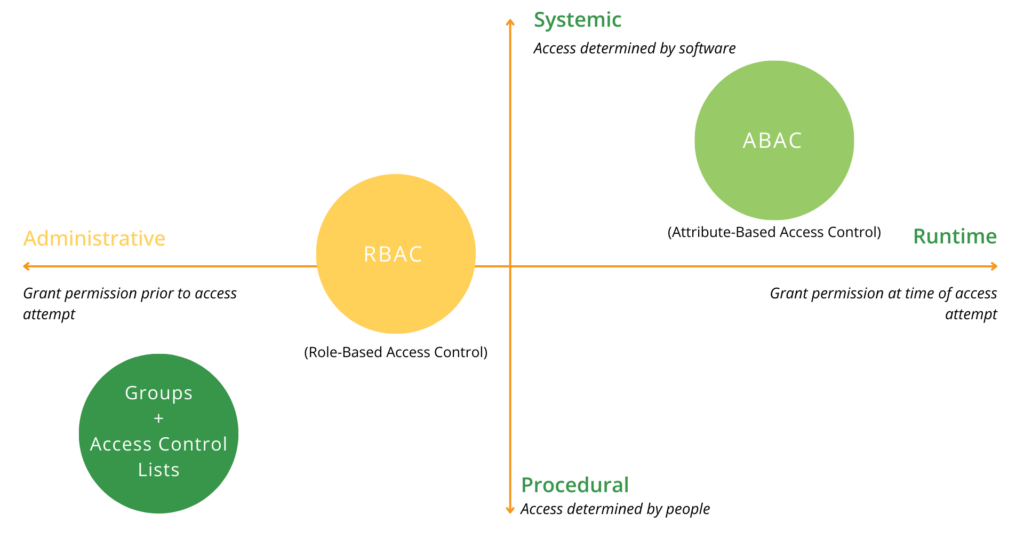

ABAC peut être utilisé conjointement avec le contrôle d’accès basé sur les rôles (RBAC) pour combiner la facilité d’administration des politiques, ce qui fait la renommée de RBAC, avec une spécification de politique flexible et une capacité de prise de décision dynamique qui font la renommée d’ABAC. La combinaison de RBAC et d’ABAC en une seule solution hybride ABAC/RBAC (ARBAC) peut fournir une solution de gestion des identités et des accès évolutive, capable de concevoir et d’appliquer des règles basées sur des profils individuels et des paramètres de l’environnement commercial. Par exemple, ARBAC peut être appliqué pour appliquer un contrôle d’accès obligatoire basé sur certains attributs tout en fournissant un contrôle d’accès discrétionnaire via des rôles surchargés appelés « fonctions professionnelles » qui sont profilés en fonction des types d’emploi des utilisateurs. Alternativement, l’ARBAC peut également être appliqué pour mettre en œuvre le concept de contrôle d’accès adaptable aux risques, dans lequel les autorisations d’accès peuvent être rendues mutuellement exclusives grâce à des règles relatives à la séparation des tâches, par exemple.

L’approche hybride ARBAC permet au système de combiner les structures informatiques et commerciales. Même si l’accès de base est fourni automatiquement, l’entreprise peut toujours fournir un accès supplémentaire à des utilisateurs spécifiques via des rôles qui s’intègrent dans la structure de l’entreprise. En rendant les rôles dépendants des attributs, des limitations supplémentaires peuvent être mises en place automatiquement pour certains utilisateurs sans aucune recherche ou configuration supplémentaire, ce qui permet de mieux organiser et de réduire le nombre de profils d’accès qui doivent être suivis. Dans une grande entreprise comptant plusieurs unités commerciales et des employés multifonctionnels, permettre que l’accès soit piloté par des attributs simplifie le processus de détermination de l’accès correct pour les utilisateurs. En conséquence, une structure hybride facilite la prise de décision pour les entreprises lorsqu’il s’agit d’attribuer l’accès aux comptes utilisateur aux travailleurs. Lorsque cette approche est combinée à une interface de contrôle adaptée centrée sur l’utilisateur, le service informatique est enfin en mesure d’externaliser la charge de travail d’intégration et de désintégration des utilisateurs aux décideurs de l’entreprise.

On s’attend à ce qu’au fil du temps, l’ABAC devienne largement acceptée comme modèle d’autorisation de choix pour les entreprises. Une solution capable de combler le fossé entre RBAC et ABAC est donc importante: un actif logiciel indispensable et de grande valeur pour les entreprises intelligentes! Lisez ce synopsis pour savoir comment garantir une mise en œuvre réussie d’ABAC.

Cas d'utilisation d'ABAC

- Un ingénieur réaffecté à un nouveau projet peut accéder automatiquement aux informations liées au nouveau projet mais pas au précédent.

- Un responsable de compte réaffecté à un nouveau territoire est automatiquement en mesure de visualiser et d’effectuer des opérations sur les comptes et les produits du nouveau territoire, mais ne peut plus accéder à quoi que ce soit depuis l’ancien territoire.

- Un responsable financier ne peut télécharger des documents que lorsqu’il se trouve physiquement aux États-Unis.

- Un responsable RH affecté à une opération nationale ou à une unité commerciale ne peut accéder qu’aux données PII des employés de l’opération nationale ou de l’unité commerciale affectée.

Le pouvoir des attributs

L’autorisation dynamique est au cœur de la technologie ABAC. L’autorisation dynamique est une technologie dans laquelle l’autorisation et les droits d’accès au réseau, aux applications, aux données ou à d’autres actifs sensibles d’une organisation sont accordés dynamiquement en temps réel à l’aide de règles et de politiques basées sur des attributs.

Les attributs utilisés pour définir ces règles et politiques peuvent aller d’attributs basés sur le sujet, l’environnement ou même les ressources auxquelles vous accédez. Une fois que l’ensemble spécifique de règles et d’exigences est satisfait, les données spécifiques seront accessibles à l’utilisateur.

Sous ABAC, les décisions d’accès peuvent changer entre les demandes en changeant simplement les valeurs d’attribut, sans qu’il soit nécessaire de modifier les relations sujet/objet définissant les ensembles de règles sous-jacentes.

Pour en savoir plus sur la façon d’activer la protection dynamique des données avec ABAC, lisez ce livre blanc.

La transition de RBAC à ABAC

Le contrôle d’accès basé sur les rôles (RBAC) a été conçu pour un monde plus simple. Formalisé par le NIST en 1992, le RBAC est rapidement devenu la norme pour les entreprises gérant plus de 500 salariés. Surpassant les modèles précédents, le RBAC a été largement mis en œuvre dans les systèmes de provisionnement des utilisateurs, dans le but de rationaliser le processus Joiner/Mover/Leaver, ce qui a donné aux entreprises la possibilité de gérer le contrôle d’accès par rôle, plutôt que par ID utilisateur individuel d’un employé. RBAC regroupe les utilisateurs et les droits et peut être basé sur une fonction ou une activité commerciale (par exemple, « Commis aux comptes fournisseurs » ou « Afficher les données dans les systèmes financiers »). Les rôles peuvent être plats ou hiérarchiques et peuvent même inclure l’héritage. Ils fournissent essentiellement un niveau d’abstraction supplémentaire, agissant comme un ensemble d’autorisations ou de droits. Et chaque rôle peut être attribué à un ou plusieurs centaines d’utilisateurs, ce qui simplifie grandement la gestion.

Améliorer RBAC avec ABAC

ABAC permet à une entreprise d’étendre les rôles existants à l’aide d’attributs et de politiques. En ajoutant du contexte, les décisions d’autorisation peuvent être prises en fonction non seulement du rôle d’un utilisateur, mais également en tenant compte de qui ou de quoi cet utilisateur est lié, à quoi cet utilisateur a besoin d’accéder, d’où cet utilisateur a besoin d’accéder, quand cet utilisateur a besoin d’accéder. accès et comment cet utilisateur accède aux informations demandées. ABAC le fait en utilisant des politiques basées sur les attributs individuels en utilisant le langage naturel. Par exemple, une politique peut être rédigée comme suit : « Les médecins peuvent consulter les dossiers médicaux de n’importe quel patient de leur service et mettre à jour tout dossier patient qui leur est directement attribué, pendant les heures de travail et à partir d’un appareil approuvé. » En créant une politique facile à comprendre, avec un contexte autour d’un utilisateur et de ce à quoi il devrait avoir accès, le contrôle d’accès devient beaucoup plus robuste. Cette fonctionnalité étend considérablement la portée de RBAC. Nous n’avons plus besoin de centaines de rôles surchargés et les administrateurs peuvent ajouter, supprimer ou réorganiser des départements et d’autres attributs sans avoir à réécrire la politique. En fin de compte, moins de rôles signifie une gestion des rôles plus simple et une gestion des identités plus facile. De plus, ABAC permet l’exécution d’initiatives commerciales qui n’étaient auparavant pas possibles via RBAC seul.

L’avenir du contrôle d’accès est ABAC

Traditionnellement, le contrôle d’accès était basé sur l’identité d’un utilisateur demandant l’exécution d’une capacité pour effectuer une opération (par exemple, lire) sur un objet (par exemple, un fichier), soit directement, soit via des types d’attributs prédéfinis tels que des rôles ou des groupes. attribué à cet utilisateur.

Les organisations mettent en œuvre le contrôle d’accès basé sur les attributs (ABAC) car elles reconnaissent que les méthodes de contrôle d’accès traditionnelles ne sont pas adaptées aux défis de l’entreprise étendue, notamment quant à la manière de partager en toute sécurité des informations confidentielles et de respecter les exigences réglementaires en matière de données. ABAC vous permet de concevoir des contrôles autour des caractéristiques des données qui garantissent en premier lieu une protection ; il peut s’agir du type de contenu, du projet, de l’habilitation de sécurité, etc. Le contrôle d’accès basé sur les attributs prend également en compte les informations sur l’utilisateur et l’environnement, notamment l’emplacement, la position, l’appareil et le réseau. Les contrôles peuvent être écrits sous forme de versions simples de politiques de partage d’informations. Une fois écrite, une seule politique peut être déployée sur plusieurs systèmes et des centaines d’appareils. Contrairement aux contrôles traditionnels, qui nécessitent que les autorisations soient définies de manière statique avant qu’une tentative d’accès ne se produise, les règles ABAC sont évaluées dynamiquement avec des attributs présentés au moment de l’exécution. Les attributs peuvent provenir de plusieurs sources, même de sources externes à une organisation. De plus, l’application des règles s’adapte automatiquement aux niveaux de risque. Par exemple, si la classification d’un document change ou si l’appartenance à l’équipe d’un utilisateur change, les droits d’accès sont automatiquement ajustés. Pas besoin de demander de nouveaux rôles ou de mettre à jour les autorisations. demander de nouveaux rôles ou mettre à jour les autorisations.

Un exemple de cadre de contrôle d’accès qui applique les principes ABAC est la norme XACML.

Qu’est-ce que XACML ?

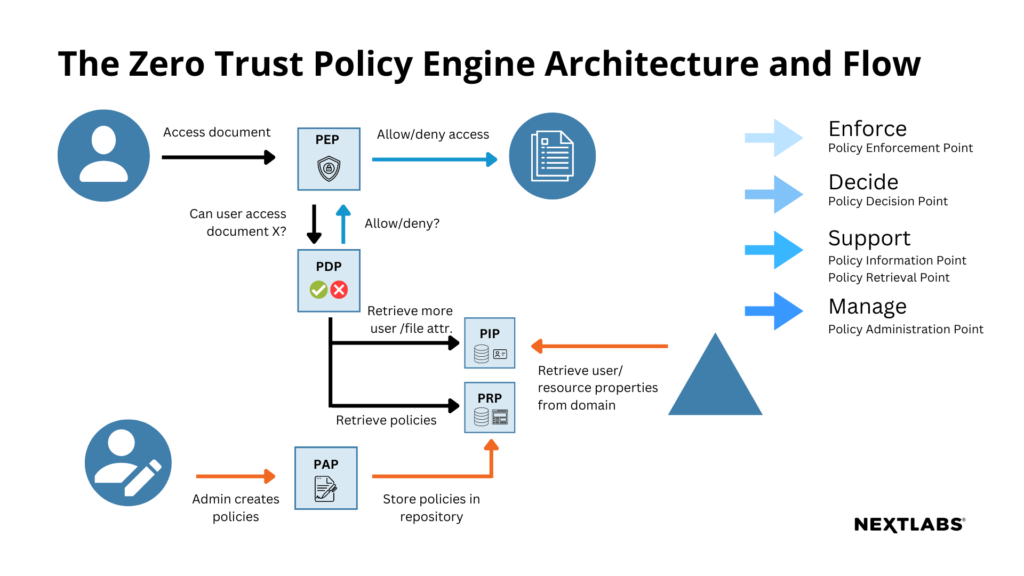

XACML est une norme OASIS OPEN. XACML signifie « eXtensible Access Control Markup Language ». Il s’agit d’un langage basé sur XML conçu spécifiquement pour le contrôle d’accès basé sur les attributs (ABAC). La norme définit un langage déclaratif de politique de contrôle d’accès à granularité fine et basé sur des attributs, une architecture et un modèle de traitement décrivant comment évaluer les demandes d’accès conformément aux règles définies dans les politiques.

L’approche NextLabs

Au cœur du portefeuille NextLabs se trouve la plateforme de gestion des politiques, le « Control Center », alimenté par notre moteur de politiques 4GL breveté basé sur les attributs, l’autorisation dynamique et la technologie de contrôle d’accès basé sur les attributs (ABAC).

L’autorisation dynamique est une technologie dans laquelle l’autorisation et les droits d’accès au réseau, aux applications, aux données ou à d’autres actifs sensibles d’une organisation sont accordés dynamiquement en temps réel à l’aide de règles et de politiques basées sur des attributs. La politique est alimentée par un langage de politique 4GL contextuel qui permet aux utilisateurs professionnels de créer des politiques spécifiques à un domaine en anglais simple.

NextLabs’ Control Center fournit des services de gestion des politiques, d’évaluation dynamique des politiques, d’application, de gestion des attributs, de points d’intégration, de rapports d’audit et d’outils d’automatisation pour permettre aux organisations d’administrer, de déployer et d’appliquer de manière centralisée des politiques ABAC et de contrôle des informations centrées sur les données et basées sur l’identité. Les politiques sont gérées de manière centralisée et découplées/externalisées de l’application protégée, ce qui signifie qu’elles peuvent être modifiées sans nécessiter de modifications de code ni de temps d’arrêt de l’application. Cela améliore l’agilité organisationnelle et laisse l’entreprise dans une bien meilleure position pour répondre aux conditions commerciales et aux environnements réglementaires en constante évolution.

La solution peut être regroupée dans les composants suivants du Control Center:

- Gestion des politiques numériques – Interface graphique Web pour numériser les exigences de contrôle des informations, de conformité et de sécurité des données dans la politique avec des fonctionnalités de gestion et de gouvernance du cycle de vie des politiques.

- Gestion centralisée avec administration déléguée – Console de gestion centrale basée sur le Web pour effectuer la plupart des tâches administratives quotidiennes, notamment la gestion des utilisateurs, la gestion de la configuration, la gestion des serveurs et la gouvernance des politiques. Le modèle d’administration déléguée intégré permet de déléguer les tâches de propriété et d’administration à des unités commerciales individuelles pour permettre une collaboration et une définition et une gestion des politiques plus évolutives.

- Gestion des attributs – Possibilité d’inscrire et de gérer les attributs, de synchroniser périodiquement les attributs existants de diverses sources d’attributs internes et externes dans le magasin d’attributs de Control Center et de récupérer dynamiquement les valeurs d’attribut de n’importe quelle source en temps réel à l’aide de connecteurs et d’API intégrés.

- Évaluation dynamique et en temps réel des politiques – Moteur de politiques distribué pour évaluer dynamiquement les politiques afin de déterminer l’accès aux données et les droits, quel que soit l’endroit où résident les données, à l’aide des attributs d’exécution présentés au moment de l’exécution. Policy Engine fonctionne en mode hors ligne et est disponible sous plusieurs formats : serveur, client et cloud.

- Application centrée sur l’identité et les données – Automatisez les contrôles des informations centrés sur l’identité et les données, qu’ils soient pilotés par l’utilisateur, de programme à programme, de machine à machine ou pilotés par API.

- Rapports et surveillance – Report Server et l’application Web Reporter regroupent le journal d’audit, fournissent des rapports, des alertes et une surveillance centralisés pour les activités d’accès à risque dans toutes les applications ; permettant ainsi une visibilité unique sur l’accès aux informations, leur utilisation et les risques de conformité.

- Communication ICENET tolérante aux pannes et sécurisée – Communication sécurisée et asynchrone entre Policy Server et Policy Engine pour la distribution des politiques et l’agrégation des journaux avec prise en charge hors ligne.

- Kit de développement logiciel (SDK) – Le SDK de NextLabs permet l’intégration d’applications personnalisées avec la plateforme NextLabs. Grâce à ce SDK, les organisations peuvent appliquer des politiques de sécurité, de gouvernance et de conformité pour leurs applications personnalisées, tout comme elles le peuvent pour leurs applications « prêtes à l’emploi », en utilisant Control Center comme plate-forme centralisée d’application des politiques.

NextLabs Control Center est disponible à la fois sous forme de SaaS et de licence de logiciel d’entreprise. Control Center repose sur une architecture cloud native et offre tous les avantages des infrastructures de conteneurs telles que la mise à l’échelle automatique, l’élasticité, la résilience, le déploiement automatique et la mise à niveau transparente.

Moteur de politiques basé sur 4GL hautement évolutif

NextLabs Policy Engine est un point de décision politique (PDP) distribué qui peut être déployé dans une architecture cloud privée, publique ou hybride. Son moteur d’évaluation de politique à haute évolutivité prend en charge l’évaluation hors ligne, la récupération d’attributs dynamiques et la mise en cache des résultats et des attributs de politique en mémoire pour une évaluation ultra-rapide des politiques.

NextLabs Policy Engine est construit sur un langage de politique 4GL basé sur XACML appelé ACPL avec une interface graphique de développement et de gestion de politiques basée sur le Web qui permet aux utilisateurs non techniques de définir, tester, déployer et réviser facilement les politiques dans une syntaxe de langage naturel proche de l’anglais. . Il élimine une grande partie des complexités associées à la création de politiques en XML, qui nécessitent une quantité considérable de connaissances en programmation. Les politiques écrites en ACPL sont simples à apprendre, à comprendre, à rédiger et à maintenir. Cela signifie que les utilisateurs professionnels peuvent créer et gérer eux-mêmes des politiques sans avoir besoin d’un expert technique.

Le moteur de stratégie de Control Center fournit un modèle de composant de stratégie flexible qui permet aux administrateurs de stratégie de définir des stratégies et des composants de stratégie réutilisables qui peuvent être exploités par les utilisateurs professionnels pour traduire les exigences de sécurité des données, réglementaires et commerciales en politiques numériques. Chaque politique comprend un ensemble de blocs de construction prédéfinis appelés composants de politique qui sont liés à des opérateurs et à d’autres contraintes logiques, puis affinés par des conditions contextuelles. La mise en œuvre des politiques implique :

- Création d’un modèle de politique pour les sujets (utilisateur, application hôte et tout autre), les ressources et les opérations,

- Créer des composants de stratégie réutilisables, et

- Utiliser des composants de stratégie pour construire des stratégies à l’aide de l’interface utilisateur de stratégie.

Le modèle de stratégie détermine les types de sujets (utilisateur, hôte et application) et les types de ressources (transactions, ensembles de données,

L’interface graphique de création de politiques basée sur le Web – Policy Studio fournit une interface utilisateur facile à utiliser par glisser-déposer pour rendre la création de composants de politique réutilisables et de politiques complexes rapide et facile. Il permet à un auteur de stratégie de créer des composants de stratégie réutilisables à utiliser dans les stratégies. Policy Studio fournit également des fonctionnalités détaillées d’audit des politiques, d’historique des versions et de création de rapports, ce qui simplifie l’audit ou l’examen des modifications des politiques.

Toutes les politiques et tous les composants sont gérés tout au long de leur cycle de vie, depuis la version préliminaire jusqu’au déploiement, en passant par la désactivation ou la suppression. Les fonctionnalités de gestion du cycle de vie du contrôle d’accès basées sur les attributs garantissent que chaque politique est validée et approuvée avant son déploiement sur les systèmes de production. Les fonctionnalités supplémentaires de gestion du cycle de vie incluent l’administration déléguée, la gestion des versions, le flux de travail d’approbation et les pistes d’audit complètes.

Prise en charge étendue des applications COTS prêtes à l'emploi

NextLabs fournit la prise en charge la plus étendue de Policy Enforcer (PEP) prêt à l’emploi (OOTB) pour les applications COTS couvrant à la fois l’environnement de données structurées et non structurées afin d’accélérer la mise sur le marché et de permettre aux organisations d’atteindre rapidement leurs objectifs de sécurité et de conformité.

La suite OOTB Enforcers de NextLabs protège les données d’application critiques pour l’entreprise au niveau de la couche application et de la couche base de données. De plus, lorsque les données quittent une application sous une forme non structurée (comme des fichiers), le gestionnaire de droits de NextLabs classe et protège automatiquement ces fichiers de données avec Digital Rights Management (SkyDRM).

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.