Ce que vous devez savoir sur le NIST CSF 2.0 : Cinq points clés

Le CSF, ou Cybersecurity Framework, a été développé par le National Institute of Standards and Technology (NIST) comme guide pour aider les organisations à gérer et à atténuer les risques de cybersécurité. Initié par un décret présidentiel, la première version du CSF a été publiée en 2014. Il fournit un ensemble de normes industrielles et de meilleures pratiques pour aider les organisations à gérer les risques de cybersécurité de manière structurée.

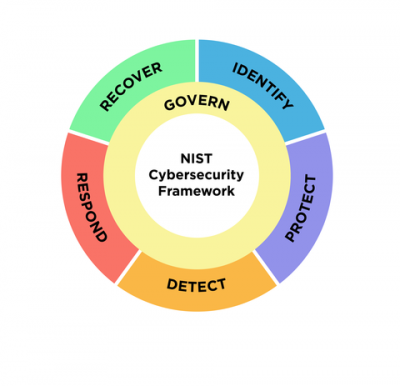

La mise à jour de février 2024 a ajouté une nouvelle fonction, « Gouverner », à son cadre de base, qui comprenait déjà les fonctions Identifier, Protéger, Détecter, Répondre et Récupérer, élargissant ainsi sa portée et son applicabilité pour répondre aux défis de cybersécurité en évolution.

Voici les 5 points clés de ce document de 32 pages :

1) Gouvernance

L’ajout le plus important au CSF, la gouvernance fait référence à l’établissement, à la communication et à la surveillance de la stratégie de gestion des risques de cybersécurité de l’organisation, des attentes et des politiques. Cela implique la compréhension du contexte organisationnel, l’établissement de la stratégie de cybersécurité, de la gestion des risques de la chaîne d’approvisionnement, les rôles, responsabilités et autorités, les politiques et la supervision de la stratégie de cybersécurité.

Les activités de gouvernance sont essentielles pour intégrer la cybersécurité dans la stratégie plus large de gestion des risques d’entreprise (ERM) d’une organisation. La gouvernance des données fait partie de cette catégorie et fait référence à un ensemble de processus de contrôle qualité qui aident les organisations à gérer, utiliser, améliorer, maintenir, surveiller et protéger les données.

2) Politique

La politique est un pilier central de la gouvernance. Une organisation doit s’assurer que ses politiques de sécurité et de conformité sont bien établies, centralement gérées et strictement appliquées. Etant donné que la cyber évolue sans cesse, tout comme les missions des organisations et les progrès technologiques, il est crucial de procéder à des examens et mises à jour réguliers des politiques pour maintenir leur pertinence.

Dans le contexte de la sécurité et de la gouvernance des données, les politiques basées sur les attributs peuvent être gérées et appliquées de manière centralisée afin d’autoriser ou de refuser automatiquement l’accès aux données en fonction de facteurs contextuels, tels que le rôle de l’utilisateur, sa localisation ou la sensibilité des données.

3) Risques de la chaîne d’approvisionnement

Le NIST a mis l’accent sur la gestion des risques dans la chaîne d’approvisionnement technologique mondiale, qui implique des fournisseurs, des développeurs et des prestataires de services collaborant à différents stades, de la recherche et du développement à la livraison de produits et de services. Compte tenu de la complexité et de l’interconnexion de ces relations, une gestion efficace des risques de la chaîne d’approvisionnement (SCRM – Supply Chain Risk Management) est cruciale pour les organisations.

En utilisant le CSF, les organisations peuvent renforcer leur gestion des risques de cybersécurité et améliorer la communication avec les parties prenantes tout au long de ces chaînes d’approvisionnement.

4) Risques des technologies émergentes

Reconnaissant la croissance rapide des technologies émergentes, le NIST se concentre désormais sur la façon dont les avancées comme l’intelligence artificielle (IA) introduisent de nouveaux risques, incluant des préoccupations de sécurité et de confidentialité. La gestion des risques liés à l’IA ainsi que d’autres risques d’entreprise tels que les risques financiers, de cybersécurité, de réputation et de confidentialité est essentielle pour une stratégie de gestion cohérente.

Le cadre de gestion des risques liés à l’IA (RMF – Risk Management Framework), avec ses fonctions, catégories et sous-catégories définies, fournit des orientations pour gérer efficacement les risques liés à l’IA. Ce cadre est conçu pour s’appliquer tout au long du cycle de vie des systèmes d’IA, depuis leur conception et leur développement initiaux jusqu’à leur déploiement et leur évaluation continue.

5) Applicabilité aux organisations au-delà des infrastructures critiques

La mise à jour du framework de cybersécurité (CSF) du NIST a élargi son champ d’application afin d’aider un plus grand nombre d’organisations, au-delà de sa focalisation initiale sur les infrastructures critiques. Ce cadre élargi tient compte de la diversité des besoins et des niveaux d’expérience des organisations en matière de cybersécurité.

Pour répondre à cette gamme, les nouveaux adoptants ont accès à une suite de ressources, notamment des exemples de mise en œuvre et des guides de démarrage rapide adaptés à différents groupes d’utilisateurs. Ces ressources, qui s’adressent à des entités telles que les petites entreprises, les gestionnaires de risques d’entreprise et celles qui se concentrent sur la sécurisation des chaînes d’approvisionnement, fournissent des informations précieuses et des opportunités d’apprentissage tirées de l’expérience d’autres utilisateurs.

Conclusion

En conclusion, le CSF 2.0 mis à jour introduit de nouveaux domaines d’intérêt, de la gouvernance aux risques des technologies émergentes. Pour en savoir plus sur les pratiques de gestion efficace des données, explorez notre article détaillé sur la ségrégation logique des données pour renforcer les stratégies de sécurité des données de votre organisation. Pour plus d’informations, consultez l’article complet.

To comment on this post

Login to NextLabs Community

NextLabs seeks to provide helpful resources and easy to digest information on data-centric security related topics. To discuss and share insights on this resource with peers in the data security field, join the NextLabs community.

Don't have a NextLabs ID? Create an account.